Sécurité

LES KONKOURS IBM DU NUMÉRIQUE – Edition 2024

Au-delà des Concours de différents niveaux allant de l’école primaire à l’école d’ingénieurs, deux temps forts autour de la Cybersécurité. En partenariat avec CARENE et la Ville de Pornichet, IBM vous propose de les rejoindre : Du mercredi 29 au vendredi 31 Mai 2024 Nous avons l’honneur d’avoir la présence de Béatrice Kosowski, Présidente […]

Mais pourquoi la cyber-résilience ne devrait-elle être qu’à la portée des grandes banques ?

De 2 mois à 4 jours. C’est la réduction du temps nécessaire pour une attaque de ransomware entre 2019 et 2022 selon la dernière étude d’IBM Security X-Force Threat Intelligence Index 2023… A ce compte, la question n’est plus de savoir quand l’attaque va avoir lieu mais plutôt à quelle fréquence. Et si les solutions […]

LES KONKOURS IBM DU NUMÉRIQUE – Edition 2024

Au-delà des Concours de différents niveaux allant de l’école primaire à l’école d’ingénieurs, deux temps forts autour de la Cybersécurité. En partenariat avec CARENE et la Ville de Pornichet, IBM vous propose de les rejoindre : Du mercredi 29 au vendredi 31 Mai 2024 Nous avons l’honneur d’avoir la présence de Béatrice Kosowski, Présidente […]

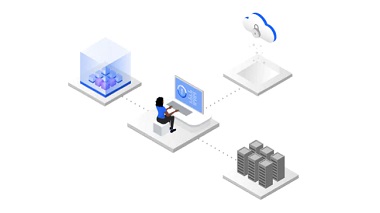

Sigma Qomity renforce son offre de SOC-as-a-Service avec IBM QRadar

L’équipe cybersécurité de Sigma Qomity a décidé d’outiller son SOC avec le SIEM[1] IBM QRadar on Cloud. Après une première année d’utilisation, Sigma Qomity a gagné en maturité et en maîtrise sur cette solution, qui permet de sécuriser les infrastructures du groupe, mais également celles de ses clients. Conseil, intégration, développement sur mesure, infogérance […]

La Banque Postale, première banque en paiement instantané, gratuit et sécurisé

La Banque Postale, première banque en paiement instantané, gratuit et sécurisé 16 ans, c’est l’âge de la Banque Postale. La Banque Postale se veut une banque citoyenne, ouverte et accessible à tous, qui porte les valeurs de son époque : responsabilité environnementale, solidarité et performance, au service d’un monde plus juste. Avec 20 millions de […]

Renforcez le processus d’authentification avec l’Adaptive MFA

La protection du système d’information (SI) est devenue d’autant plus difficile que celui-ci ne s’arrête plus aux portes de l’entreprise. Pour répondre à cette problématique, la sécurité change d’approche en se tournant vers l’utilisateur et des méthodes d’authentification renforcées (Authentification à plusieurs facteurs ou MFA). Mais avec une authentification MFA systématique, on risque de perdre […]

Quelle méthode pour évaluer les risques de sécurité IT ?

L’analyse des risques de sécurité des systèmes d’information (SI) ne peut plus être négligée par les entreprises. Quelle méthode choisir parmi celles proposées ? Quels sont les atouts et faiblesses de chacune d’entre elles ? Le système d’information d’une organisation est considéré de plus en plus comme un actif stratégique. Un dysfonctionnement du SI peut […]

Bien savoir gérer les risques liés aux tiers

L’actualité récente regorge d’exemples de failles de sécurité exploitées par des cybercriminels pour atteindre des entreprises tierces. Avec l’interconnexion croissante des systèmes d’information entre partenaires commerciaux, fournisseurs, sous-traitants, prestataires, clients, etc…, une faille chez un partenaire représente un risque pour votre entreprise. Les règlements en la matière, notamment le RGPD et la loi sapin 2 […]

Sécurité informatique : la victoire aime la préparation

Le président américain Dwight Eisenhower, l’un des artisans incontestés de la victoire alliée pendant la Seconde Guerre mondiale, soulignait qu’« aucune bataille n’est jamais remportée en suivant le plan, mais aucune bataille n’est jamais remportée sans en avoir un ». Lee Morrison, instructeur de sports de combat médiatisé, résume : « l’attaquant a par définition toujours un […]

La sécurité silencieuse, garante de l’expérience utilisateur

Les impératifs de sécurité et d’expérience utilisateur sont parfois difficiles à concilier. Cependant, le recours à une protection silencieuse, telle celle apportée par l’approche ZeroTrust, permet de maximiser le niveau de sécurité, tout en préservant –voire en améliorant – l’expérience utilisateur. Le rôle d’un RSSI (Responsable de la Sécurité des Systèmes d’Information) est de protéger […]