CISO

Gestion de l’obsolescence logicielle : véritable enjeu pour la DSI et le business

Dans le paysage numérique actuel, les applications logicielles sont le pilier des entreprises modernes. Cependant, avec l’évolution rapide de la technologie, l’obsolescence logicielle est devenue un défi majeur pour les organisations. Les logiciels obsolètes peuvent entraîner des vulnérabilités de sécurité, des crashes système et une productivité réduite, affectant ainsi la performance commerciale et la compétitivité. […]

IBM soutient BIS dans l’expérimentation de MNBC de détail et apporte d’importantes améliorations aux algorithmes de signature aveugle résistants aux ordinateurs quantiques

Fin 2023, IBM a livré un système de signature aveugle résistant aux ordinateurs quantiques, le premier du genre, dans le cadre du projet Tourbillon du Centre d’innovation de la Banque des règlements internationaux (BISIH [1]), qui visait à tirer des enseignements sur les aspects conceptuels et techniques d’un système de monnaie numérique de banque centrale […]

Gestion de l’obsolescence logicielle : véritable enjeu pour la DSI et le business

Dans le paysage numérique actuel, les applications logicielles sont le pilier des entreprises modernes. Cependant, avec l’évolution rapide de la technologie, l’obsolescence logicielle est devenue un défi majeur pour les organisations. Les logiciels obsolètes peuvent entraîner des vulnérabilités de sécurité, des crashes système et une productivité réduite, affectant ainsi la performance commerciale et la compétitivité. […]

Groupe Bodet sécurise ses sauvegardes avec IBM Storage Protect, composant d’IBM Storage Defender

Pour soutenir ses activités, Groupe Bodet a mis en place un large système d’information. Face à une envolée des menaces cyber, l’entreprise souhaitait améliorer son infrastructure de sauvegarde, au travers de la réplication et d’une plus longue durée de rétention de ses backups. Afin de stabiliser et parfaire son infrastructure de sauvegarde, Groupe Bodet a […]

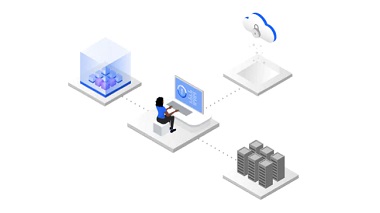

Sécurité des APIs

“API security challenges have emerged as a top concern for most software engineering leaders, as unmanaged and unsecured APIs create vulnerabilities that could accelerate multimillion dollar security incident” (Gartner -Predicts 2022: APIs Demand Improved Security and Management –Dec 6, 2021.) De nos jours, et particulièrement depuis l’avènement du Cloud, l’Internet des Objets, de l’Open Finance/Open […]

La modernisation de la plateforme IBM zSystems

La transformation digitale des entreprises est un processus continu d’évolution vers les nouvelles technologies comme le Cloud, l’intelligence artificielle, l’automatisation, ou l’Internet des Objets. Les bénéfices attendus de cette transformation sont la réduction du “time-to-market», un meilleur service aux clients, l’augmentation de la qualité et de la pertinence des produits, la réduction des coûts de […]

DEFIS : Pour une performance réinventée

Dans « Défis : pour une performance réinventée », ouvrage de référence de la transformation digitale d’IBM et Hub Institute, 70 décideurs et experts réévaluent la notion de performance pour la construction d’un avenir qui dépasse la seule dimension économique en vue d’une transformation éthique et durable. Préface d’Alex Bauer, Directeur Général IBM Consulting France. C’est peut-être un […]

Sigma Qomity renforce son offre de SOC-as-a-Service avec IBM QRadar

L’équipe cybersécurité de Sigma Qomity a décidé d’outiller son SOC avec le SIEM[1] IBM QRadar on Cloud. Après une première année d’utilisation, Sigma Qomity a gagné en maturité et en maîtrise sur cette solution, qui permet de sécuriser les infrastructures du groupe, mais également celles de ses clients. Conseil, intégration, développement sur mesure, infogérance […]

La Banque Postale, première banque en paiement instantané, gratuit et sécurisé

La Banque Postale, première banque en paiement instantané, gratuit et sécurisé 16 ans, c’est l’âge de la Banque Postale. La Banque Postale se veut une banque citoyenne, ouverte et accessible à tous, qui porte les valeurs de son époque : responsabilité environnementale, solidarité et performance, au service d’un monde plus juste. Avec 20 millions de […]

Rugby, Quantique, Cybersécurité : les piliers d’une transformation réussie

La cybersécurité sera l’enjeu majeur des 10 prochaines années Après 3 années passées dans les domaines de l’Internet des Objets, la Supply Chain et la Blockchain (traçabilité), je reviens avec plaisir dans l’univers de la Cybersécurité. Force est de constater qu’avec la multiplication des objets connectés (IoT), la convergence des systèmes IT et […]