セキュリティー・インテリジェンス

イランの脅威グループの活動がIBM Security X-Forceの調査で明らかに

2020-07-31

カテゴリー X-Force | セキュリティー・インテリジェンス | 不正情報詐取防止

記事をシェアする:

IBM X-Force Incident Response Intelligence Servicesは、イランの脅威グループITG18の攻撃手法の詳細を明らかにしました。ITG18は、別名「Charming Kitten」や「Phosphorus」とも呼ばれています。過去数週間の間に、ITG18は製薬会社と米国大統領選挙への標的型サイバー攻撃への関与が指摘されています。今回、関与が疑われているITG18メンバーの操作ミス(基本的な設定ミス)により、犯罪グループの40ギガバイトを超える運用データを含んだサーバーが、IBM Security X-Forceアナリストによって分析を受けることになりました。

サイバー犯罪者がキーボードの裏で何をしているかを知る機会はほとんどありません。ましてや、彼らが自分たちの作業を録画したという、手の内を見せるような記録データを入手できる機会はさらに稀なことです。しかし、今回、IBM Security X-ForceがITG18サイバー犯罪者の手のうちを明らかにする機会を得ました。ITG18攻撃グループは自分たちのOPSEC(運用上のセキュリティー)ミスによって、自分たちの手法の特別な舞台裏と、潜在的には、現在進行中と思われる、より範囲を広げた犯罪の足取りを露呈することになりました。

IBM Security X-Forceは何を見つけたのか

2020年5月の3日間の間に、IBM Security X-Forceは40GBの動画ファイルとデータ・ファイルがサーバーにアップロードされ、そのサーバーには2020年に検知された攻撃で既に使われた多数のITG18ドメインがホストされていることを発見しました。サイバー犯罪者が攻撃用に作成したアカウントを管理している様子を映す動画もあれば、別の動画では、サイバー犯罪者がアクセスをテストしたり、先に不正アクセスしたアカウントからデータをこっそり抜き出したりする様子を確認ことができました。

IBM Security X-Forceは、以下のような情報を公開しました。

- 約5時間の動画の中で、米海軍下士官や、ギリシャ海軍に20年ほど従事した人事担当士官のさまざまな侵害されたアカウントから、検索してデータを抜き出しているITG18サイバー犯罪者の様子。これらのアカウントを介して、サイバー犯罪者はイラン政府が潜在的に関心を持っている軍事作戦に関するデータを入手できます

- イラン系アメリカ人の慈善家や米国務省の職員の個人アカウントを標的にフィッシングを行って失敗した様子

- ITG18サイバー犯罪者に関連付けられたペルソナやイラン国内の電話番号

IBM Security X-Forceがこの脅威グループの標的型攻撃を横断的に調査したところ、ITG18が短期および長期的な利益確保に向けた多種多様な戦略的な目的で、そのインフラストラクチャーを使用していることが明らかになりました。ITG18は、少なくとも2013年から活動しています。このグループの活動の特徴は、イラン政府が戦略的な関心を寄せている多数の標的に対してフィッシング攻撃を行い、認証情報を収集してEメール詐欺犯罪を行うことです。

トレーニング用ビデオ

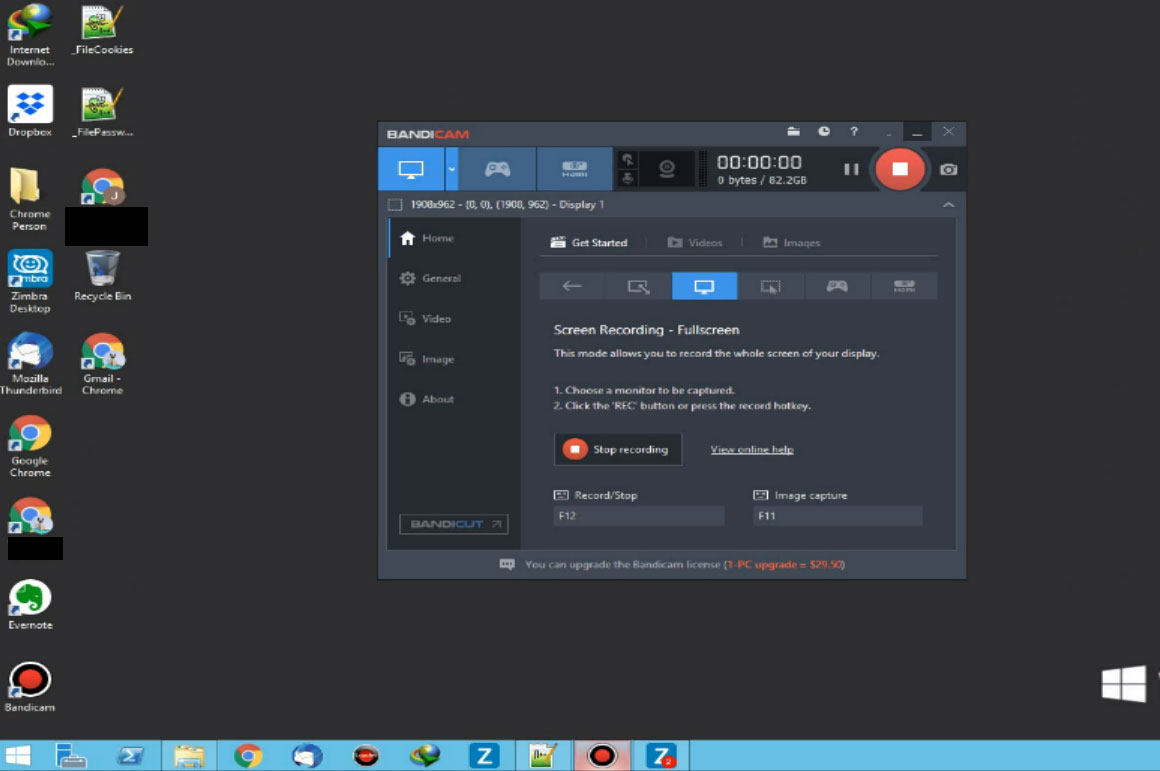

IBM Security X-Forceが発見した動画ファイルは、BANDICAM(バンディカム)というツールを使用したデスクトップの録画で、録画時間は2分から2時間にわたるものです。ファイルのタイム・スタンプから判断して、録画されたのはITG18のサーバーにアップロードされたおよそ1日前であることが分かりました。

図1: BANDICAM録画から取得した、ITG18サイバー犯罪者のデスクトップの画像キャプチャー(提供: IBM Security X-Force)

これらは「AOL.avi」、「Aol Contact.avi」、「Gmail.avi」、「Yahoo.avi」、「Hotmail.avi」という5つの動画ファイルです。動画内で、サイバー犯罪者は1つのNotepadファイルにプラットフォーム毎に1つの認証情報を記述して使用します。そして動画ごとにそれらをコピーして関連付けられたWebサイトに貼り付けます。サイバー犯罪者は続いて、連絡先、写真、関連付けられたクラウド・ストレージなど、プラットフォームに関連付いたさまざまなデータ・セットを盗み取る方法を実演して見せました。

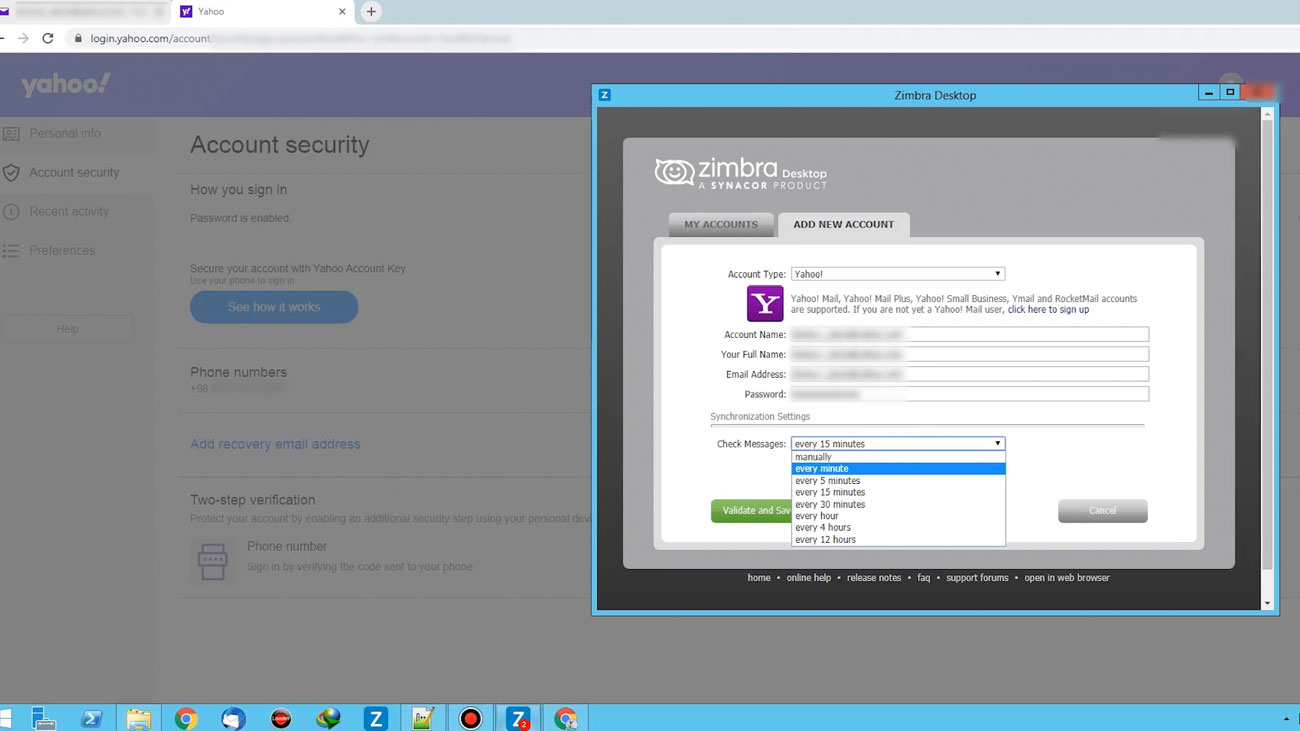

サイバー犯罪者が次に行ったのは、アカウント設定の変更です。各アカウントの「アカウントのセキュリティー」セクションで、アカウントをZimbra(Eメール・コラボレーション・プラットフォーム)に追加して、複数のメール・アカウントを1 つのインターフェースにまとめます。サイバー犯罪者はこのプラットフォームを使用して、流出したさまざまなメール・アカウントを同時に監視して管理できます。

図2: ペルソナ・アカウントをZimbraに同期しているITG18サイバー犯罪者の画像キャプチャー(提供: IBM Security X-Force)

いくつかのアカウントは、被害者に実在の人物として見えるように設計された脅威アクターのペルソナである可能性が高いものでした。

サイバー犯罪者が所有するアカウントのペルソナ

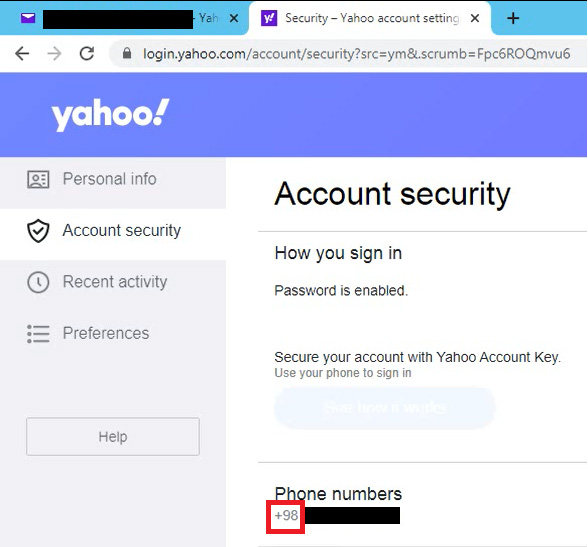

トレーニング動画にあったサイバー犯罪者所有のアカウントの中から、ITG18に関連するペルソナについての新たな洞察が得られました。IBM Security X-Forceは「Yahoo.avi」動画に、イランの国番号+98で始まる電話番号を含むプロファイルの詳細を持つある偽のペルソナが表示されていることを確認しました。ここでは、このプロファイルを「ペルソナA」と呼ぶことにします。 (図3参照)。

図3: ペルソナAには、アカウントに関連付けられたイランの電話番号(+98)が表示されている(提供: IBM Security X-Force)

ペルソナAとして潜むイラン人のサイバー犯罪者からは他にも、イラン系アメリカ人の慈善家へのメール送信が失敗したこと、2020年4月には米国国務省職員の2つの個人メール・アカウントへ送信して失敗した可能性があり、その中にはイランの米国仮想大使館に関連したアカウントも含まれていることわかりました。録画では、サイバー犯罪者の受信ボックスにエラーで戻ってきたEメールが表示されているように見えました。それらのメールの件名は把握できませんでしたが、これらの標的型フィッシング・Eメールが正常に送信されなかったことを示しているものと思われます。このような個人に対する標的型攻撃は、ITG18が先に行ったサイバー犯罪の手法と一致しています。

精度の高い標的型攻撃の足取り

発見された動画ファイルのうち3つでは、ITG18が米国海軍下士官とギリシャ海軍士官のアカウントのいくつかへの不正アクセスに成功したことを明らかにしています。具体的には、ITG18は個人用メール・アカウントとソーシャル・メディア・アカウントと思われる多数の認証情報を所有しており、これはITG18の攻撃に共通する特徴として先の攻撃(英語, 6.6MB)でも確認されています。

動画では、サイバー犯罪者が、ペルソナ・アカウントが録画されていたトレーニング動画と同様のマニュアルに従っている様子が捉えられています。サイバー犯罪者は、被害者のアカウントへのアクセスに成功するとすぐに、侵害を受けたアカウントに届く、疑わしいログインを警告する通知を削除しています。これはおそらく、被害者に気付かれないようにするためでした。

サイバー犯罪者は、Webメール・アカウントの資格情報をZimbraに追加する前に、関連付けられたクラウド・ストレージ・サイト(例えば Google Drive)からすべてのアカウントの連絡先、写真、文書などを、エクスポートしました。これらの情報の監視が目的と思われます。サイバー犯罪者は、被害者のGoogle Takeout (takeout.google.com)にもサインインでき、それにより、Googleアカウントからコンテンツをエクスポートして、位置情報履歴、Chromeからの情報、および関連付けられたAndroidデバイスの情報を把握することが可能になっていました。

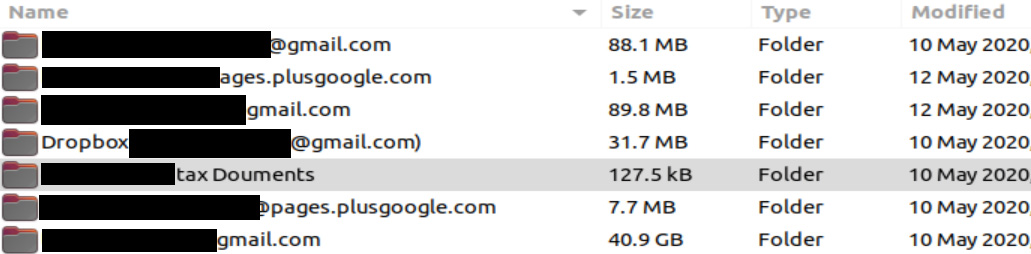

これは、被害者の持つ、関連付けされた別のアカウントへのアクセス権を取得することをも意味します。つまりITG18が2人の海軍メンバーに関して収集できた情報の範囲が広範に渡っていたことを意味します。海軍下士官に関して抜き出された個人ファイルの中には、所属する海軍基地をはじめ、所属軍隊の詳細情報まで含まれていました。サイバー犯罪者は、この被害者に関する大量の個人情報を収集しています。これらの個人情報には、推定居住地、多数の自撮り写真や撮影した家の動画を含む個人的な写真、税務記録、および個人のクラウド・ストレージ・サイトの内容などが含まれています(図4参照)。ギリシャの海軍士官についても同様の情報が流出しており、ギリシャの大学やギリシャ海軍の給与計算サイトに紐づけられているGmailアカウントからの情報も含まれていました。

図4: ITG18サーバー上の一部のフォルダーのスクリーン・ショット。これらのフォルダーには被害者のアカウントから流出したデータが含まれていました(提供: IBM Security X-Force)

サイバー犯罪者は、Eメール以外のアカウントについても、Webサイトがどんなに些細なものであっても、認証情報を検証していました。サイバー犯罪者が認証を行ったWebサイトのカテゴリーには、ビデオや音楽のストリーミング、ピザの宅配、信用報告、学資援助、公共施設、銀行、ベビー用品、ビデオゲーム、携帯電話会社などが含まれています。サイバー犯罪者は個人に関する些細な社会的な情報を、注意深く隅々まで収集してきているようです。合計すると、サイバー犯罪者はこの2人について少なくとも75の異なるWebサイトの認証を試みていました。

認証が成功すると、サイバー犯罪者は高い頻度でアカウントの詳細ページに最初にアクセスして、おそらく、そこで取得可能な機密情報を確認していました。また注目すべきは、認証にはChromeブラウザーのみを使用していたサイバー犯罪者が、ギリシャ海軍兵の資格情報を確認する際には、組み込みまれた翻訳機能を頻繁に使用してギリシャ語のWebサイトを英語に翻訳していました。

IBM Security X-Forceは、2人の海軍メンバーの職業上のネットワーク認証情報については、流出した痕跡を見つけておらず、職業上の情報は流出データには含まれていないと思われます。しかし、脅威アクターが、米国海軍やギリシャ海軍に対するサイバー・スパイ活動を拡大するための突破口として、海軍兵の個人ファイルの情報を探していた可能性があることは否定できません。

多要素認証はサイバー犯罪を防止

サイバー犯罪者が被害者の認証情報を検証する動画では、多要素認証(MFA)(英語)が設定されているサイトに対しては、認証が成功しても一旦停止し、アクセスせずに別の認証情報セットへと対象を変更していました。

ITG18の目的拡大が示唆すること

ギリシャと米国の海軍メンバーの個人ファイルの漏えいは、オマーン湾とアラビア湾で起きている多数の出来事に関連したスパイ活動を支援している可能性があります。米国とギリシャが戦略的同盟国であり、80年近く相互防衛援助協定を結んでいることも注目に値します。ギリシャは、東地中海のクレタ島に米国の海軍基地を置いています。

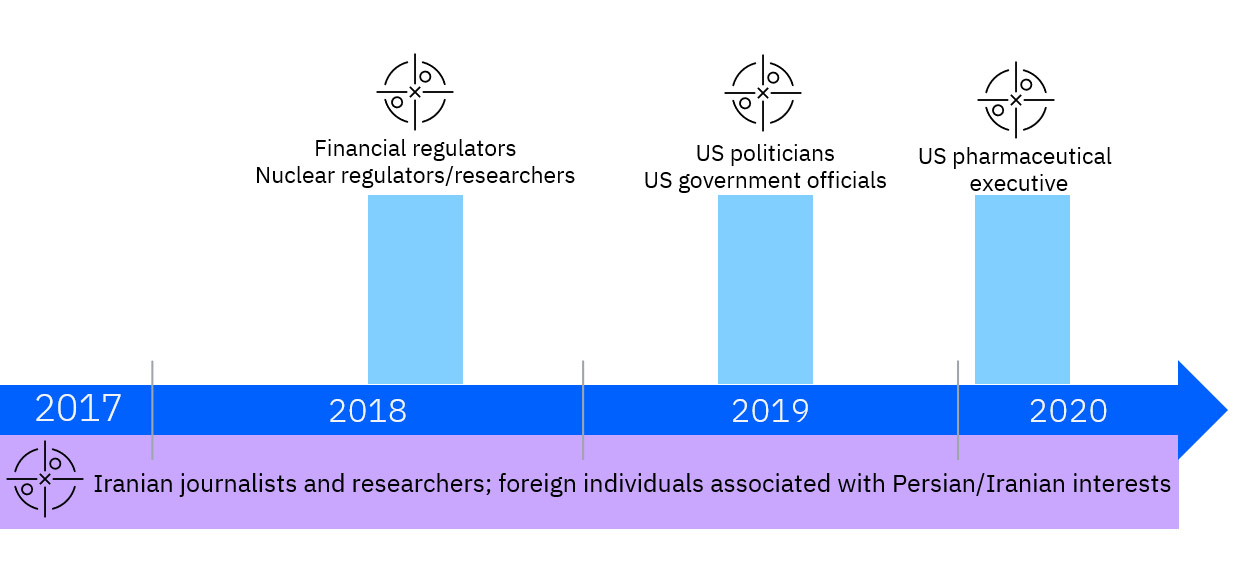

ITG18の標的型攻撃の手法としては一部のものについては過去3年間一貫して変化がありませんが、それ以外の標的型攻撃は特定の地理的・政治的な出来事に関連があるように見えます。例えば、ITG18は過去3年間一貫して、イラン人とつながりを持つ個人を標的にしてきましたが、 2018年には、経済制裁を実施する政府機関である、米国財務省外国資産管理局と関連のある個人を標的にしていました。このタイミングは、イランに対する制裁の拡大に対する世界的な暫定的緩和措置が期限切れとなり、米国が新制裁を開始していた時期と一致していました。さらに最近では、ITG18が2020年4月に行った製薬会社幹部への標的型攻撃は、2020年3月に急増したイランの新型コロナウイルス感染症の流行時期と一致しています。

図5: ITG18の標的型攻撃が示すさまざまな目的の推移(提供: IBM Security X-Force)

きっかけはともかくとして、ITG18サイバー犯罪者のミスにより、IBM Security X-Forceは、今回このグループがどのように犯行を行って目的を果たすのか、また目的が果たせない時にどのようにサイバー犯罪者をトレーニングしているかについての貴重な洞察を得ることができました。IBM Security X-Forceは、ITG18は運営に対して相当額の政府支援を受けている、決定的な脅威グループであると考えています。ITG18は、過去に複数回にわたって活動を公にされたことがあるにも関わらず、その取り組みと新しいインフラストラクチャーの構築を、粘り強く進めていることが分かります。

ITG18は、イランの戦略的利益に合致した、複数の明確な長期的目的に呼応するかたちで活動を進めていることが明らかになりました。認証情報を収集する取り組みの勢いがここ数年大きく変化していないことから、この領域で成功を収めている可能性が非常に高いことが分かります。

今回の発見を通して、次のような特定のセキュリティー予防策を施す重要性が明らかになりました。

多要素認証の使用(MFA) – 多要素認証は、悪意のあるアクターが認証情報へのアクセスを得た場合の、フェイルセーフ機能(安全装置)として機能します。MFAが設定されていると、最後の防御手段として、アカウントにアクセスするための第二の形式の認証フォームが表示されます。

定期的なパスワードのリセット – 複数アカウントで同一のパスワードを使いまわさないでください。パスワードは定期的に変更する必要があります。すべてのアカウントで同じパスワードを使用していると、1つのアカウントが侵害を受けた場合に複数の攻撃に晒される可能性があります。より強力なパスワードを作成するには、固有のパスフレーズを使用した14文字を超えるパスワードを設定することを検討してください。

パスワード・マネージャーの使用 – パスワード・マネージャーを使用すると、より安全性の高いパスワードが作成でき、かつパスワードを記憶しておく必要がありません。

設定のと、Eメールからのサード・パーティー製アプリへのアクセス制限 – いくつかの例では、サイバー犯罪者は、不正アクセスしたアカウントでサード・パーティー製アプリに接続するために、アカウント設定を変更しなければなりませんでした。これらの設定によって脅威アクターは、他の被害者へとアクセスを拡大できるようになりました。

ITG18の戦術、技法、および手順(TTP)に関する別の分析については、TruSTARを介したIBMのEnterprise Intelligence Managementプラットフォームでご覧いただけます(2020年6月2日に第一報を公開)。

責任ある開示

一連の調査の過程で、IBM Security X-Forceは犯罪行為と流出したアカウントについて適宜、適切な当事者に通知しました。

【関連情報】

IBM X-Force Incident Response and Intelligence Servicesの概要はこちらから

X-Force 脅威インテリジェンス・インデックス 2020 公開

【お問い合わせ】

メールでのお問い合わせはこちらから

この記事は次の記事の抄訳です。

New Research Exposes Iranian Threat Group Operations (英語)

【著者情報】

Strategic Cyber Threat Analyst,

IBM Security

Allison Wikoffは、IBM X-Force Incident Response and Intelligence Servicesの戦略的サイバー脅威アナリストです。彼女は、研究者、インテリジェンス・アナリスト、ネットワーク・ディフェンダー、およびインシデント・レスポンダーとして15年を超える経験を有します。業界での多数の資格とコロンビア大学における学位を保有しており、コロンビア大学大学院の情報セキュリティーのコースでは、ゲスト・スピーカーとして頻繁に講義を行っています。

Cyber Threat Intelligence Analyst

Richard Emersonは、IBM Security X-Forceのサイバー脅威インテリジェンス・アナリストです。

大規模言語モデル(LLM)の隠れたリスク:催眠術をかけられたAIの実状

この記事は英語版 Security Intelligenceブログ「Unmasking hypnotized AI: The hidden risks of large language models」(2023年8月8 […]

AIと人間の不正搾取対決:新時代のフィッシングの手口を解明する

※この記事は、IBM X-Force Redに所属するエシカル・ハッカーのStephanie Carruthersにより執筆された文章を翻訳しています。 攻撃者の技術革新は、テクノロジーの発展とほぼ同じスピ […]

IBM Security X-Forceリサーチ・アドバイザリー:ウクライナに対する新しい破壊的なマルウェアサイバー攻撃

本ブログはIBM Security X-Forceのアン・ジョブマン、クレア・ザボエワ、リチャード・エマーソンによって書かれました。 2022 年 2 月 23 日に、オープンソースのインテリジェンス・ソースは、ウクライ […]