不正情報詐取防止

モバイル・エミュレーションの自動化による大規模な不正アクセスがIBM Trusteerの調査により判明

2021-03-25

カテゴリー 不正情報詐取防止

記事をシェアする:

欧州及び米国の金融機関のモバイル・バンキングにおいて、防止策が取られる迄の数日の間に個々の不正アクセスで数百万ドルが搾取されるという大規模な不正送金事案が発生し、IBM Security Trusteerのモバイル・セキュリティー研究チームによる対策実施と調査結果の報告が行われました。

この不正アクセスは組織化されたプロフェッショナルな犯罪組織により引き起こされたもので、モバイル端末エミュレーターを利用して構築された専用のシステム基盤を使い、数千の偽装モバイル端末が準備され、乗っ取った数千もの口座への不正アクセスに利用されていました。過去にマルウェアに感染したり、フィッシング・サイトで情報を搾取されたりしたケースと同様に、個々の不正アクセスにおいては実際のモバイル端末を模倣する際に必要なモバイル端末識別子が用いられ、巧妙に口座所有者のモバイル端末の偽装が行われていました。操作処理の自動化、スクリプト化、さらには、モバイル・マルウェア・ボットネットやフィッシング詐欺のログ・データへのアクセスを可能とする機能が用いられ、被害者の認証情報(ユーザー名とパスワード)を取得した攻撃者によって、送金取引の開始から完了までの一連の不正操作が大規模に行われました。利用された自動化プロセスでは、スクリプト処理の機能により不正操作の手順が実装されており、その処理においては、乗っ取り被害を受けた口座所有者の残高確認が事前に行われ、不正送金する金額が該当金融機関の監査対象となる送金上限金額を超えないよう自動的に調整されていました。

今回の不正操作はこれまでに前例のない大規模なもので、20個以上のエミュレーターが利用され、乗っ取りの被害を受けた16,000台を超えるモバイル端末の偽装に使用されました。攻撃者はそのエミュレーターを使って数千もの顧客口座に繰り返し不正アクセスを行い、最終的に僅か数日で数千万ドルが搾取される結果となりました。また、不正アクセスに成功すると、攻撃者は不正操作を一旦終了させてアクセスの痕跡を消去し、次の攻撃に向けた準備作業へ移るという方法で繰り返し攻撃を行なっていました。

この大規模な攻撃の発生を受け、IBM Trusteerはお客様が同様の攻撃を受けるリスクへの対応を検討する際に、今回の不正アクセス・キャンペーンの詳細についての認識を高め、また今回の不正事案から得られた対応方針に関する知見を活用していただくことが重要かつ緊急性が高いものであると考え、ブログ記事として皆様へ公開することといたしました。

モバイル・エミュレーターを用いた悪意のあるネットワーク網

今回の不正アクセスで利用されたモバイル・エミュレーター自体は、本質的には問題性の無いソフトウエアであり、通常は実行環境の仮想化を目的として用いられます。エミュレーターの利用により、モバイル端末の実機を購入することなくその様々な特性を模倣することができるため、一般的には開発者が色々な種類のモバイル端末タイプ上でアプリケーションおよび機能のテストを行う際に利用されています。

特に注目すべきは、今回の不正アクセス事案を解析した結果、世界中のあらゆる場所(特に金融機関)において、顧客向けにオンライン・アクセス機能を提供するすべてのアプリケーションが、同様のエミュレーターを用いた攻撃を受ける可能性があるということが明らかになった点です。同様の攻撃より、SMSを介して送信される承認コードを用いて取引を行なわれている場合も対象となり、音声コールやEメールを用いたケースでも潜在的には被害を受ける可能性があるということを意味します。

不正に利用されたインフラストラクチャーの全体像および攻撃の仕組みから、攻撃者が不正アクセスを行う際に用いた手口の概要を知ることができます:

- 口座所有者のユーザー名・パスワードへのアクセス

- 乗っ取ったモバイル端末を介したモバイル端末識別情報やデータへのアクセス

- SMSメッセージの内容の参照

- 標的となったアプリケーションとその取引承認処理の論理的イベント・フローに合わせてカスタマイズされた自動化環境

- より多くのモバイル端末を偽装する能力の強化を目的とし、新しい偽装環境を高速かつ大規模に循環させて利用するための仮想モバイル・エミュレーター群

- 標的となったアプリケーションのAPIとの通信が可能なカスタマイズされたネットワーク傍受スクリプトと、そのネットワーク傍受機能を用いた取引の実行および不正検知回避を目的とした通信監視

図1: 大規模なモバイル口座不正アクセスの流れ

モバイル・エミュレーターの利用を隠蔽

各エミュレーターには過去の不正アクセスで実績のある偽装モバイル端末もしくはランダムに選んだ“新たな”モバイル端末を偽装するための巧妙なセットアップが施され、モバイル端末のエミュレーション用ネットワーク網上で利用されていました。攻撃者は公式なストアからダウンロードした様々な正規のバンキング・アプリケーションを利用し、テストの実行やモバイル端末のパラメータ情報の参照を行なって、実際にエミュレーションに成功しているか否かの確認を行なっていました。

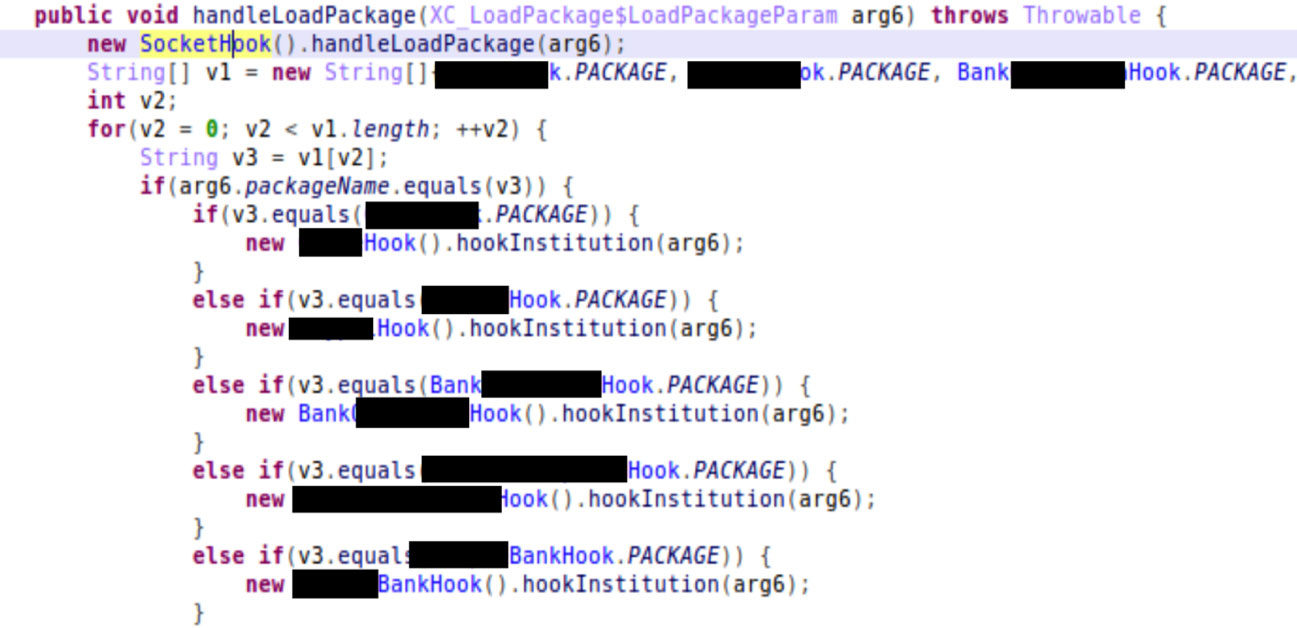

さらになる高度化への次のステップとして、独自に開発したカスタム・アプリケーションを利用し、様々なモバイル端末の仕様情報を備えたエミュレーターを配信する仕組みが用いられていました。実際の不正操作では、そのカスタム・アプリケーションを介し、モバイル端末の特性や技術仕様情報が乗っ取ったモバイル端末のログ情報を蓄えたデータベースから自動的にかつ高速にピックアップされ、ブランド名、OSバージョン、IMEI、ブートローダーといったエミュレーターに必要とされるすべてのパラメーターが瞬時に正確に提供されるようになっていました。

また、偽装したモバイル端末と口座へのアクセスに必要となるユーザー名とパスワードが自動的にマッチングされる仕組みとなっていました。

図2:エミュレーター仕様の偽装を自動化するために攻撃者が独自開発したアプリケーションで利用されているコードからの抜粋 (情報提供元: IBM Trusteer)

乗っ取られたモバイル端末がある特定の国から操作される場合、エミュレーター上では偽装されたGPSロケーションが設定され、その位置にマッチしたVPNサービスを経由してモバイル・バンキング口座への接続が行われていました。攻撃者による一連の不正操作では、一般に公開されている正規のアプリケーション(ほとんどの場合テストで利用)と、不正操作を目的として作られカスタム・アプリケーションが組み合わされて利用されていました。

感染端末の循環的な利用

偽装したモバイル端末を使用した不正送金が一旦成功すると、その偽装モバイル端末は「リサイクル利用」のために配信先から戻され、替わりにまだ利用されていない別の偽装モバイル端末が配信される仕組みとなっていました。また、アクセス試行時に偽装モバイル端末が金融機関によってブロックされた際にも同様の対応がとられ、偽装モバイル端末の入れ替えが行われていました。多くのケースで既存モバイル端末の識別子が使用されていた一方で、一般の利用者が新しいモバイル端末を用いて口座へのアクセスしているように見せかけために、ランダムに選ばれた特性を備えた偽装モバイル端末が作成され利用されるケースもありました。

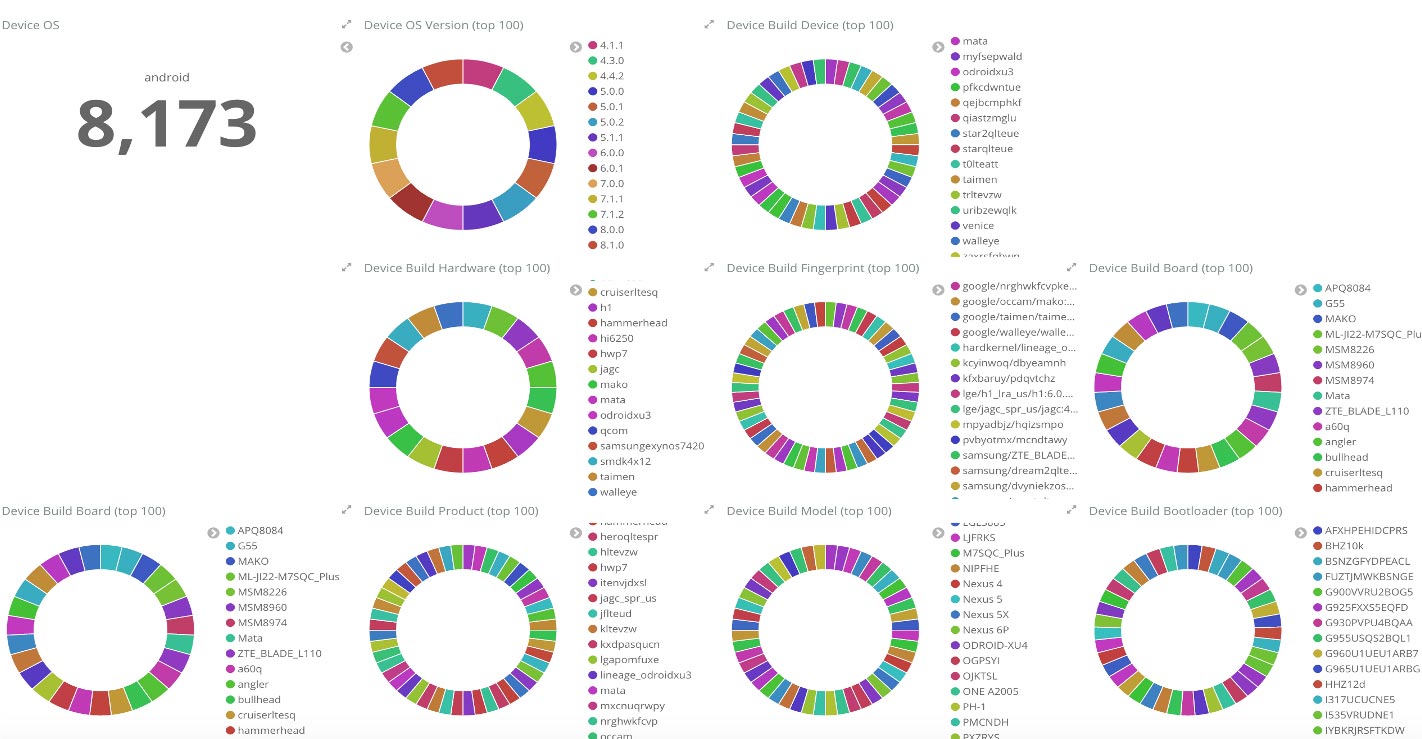

下図には私たちが調査を行なった多数のエミュレーターの中の1つを例として作成したデータ・チャートが示されています。このエミュレーターを利用して8,000以上のモバイル端末が偽装され、攻撃者によって数千もの口座への違法なアクセスが行われました。

図3: 複数口座へのアクセスの不正操作で繰り返し利用された1つのエミュレーターに関するデータ (情報提供元: IBM Trusteer)

モバイル・エミュレーター・テスト環境による不正アクセス攻撃パターンの柔軟なカスタマイズ

攻撃者はエミュレーションおよび自動化フレームワークを期待通りに確実に動作させる為に不正アクセスの標的にするアプリケーションを模倣した独自仕様のアプリケーションを作成し、入念な動作の確認を行なっていました。そのアプリケーションを不正操作の訓練用テスト環境として利用することにより、様々な状況に対応して動作するようスクリプトやツールを細かく調整することが可能となり、テストを通して不正操作の処理フローが完全に動作すると確認された場合にのみ、標的とした実際のアプリケーションへの攻撃に移行する手順が取られていました。

リアルタイムでの不正操作

今回のモバイル不正操作では、アカウントへのアクセス、取引の開始、二段階認証情報の受領と搾取(今回のケースではSMS経由)といった一連の操作がすべて自動化プロセスとして管理され、多くのケースでそれらのコードが利用され不正送金が行われていました。

データソース、スクリプト、攻撃者によるカスタム・アプリケーションなどが処理フローとして1つの自動化プロセスにまとめられたことにより、犯罪者集団が標的とした金融機関からほんの数日間で数百万ドルを強奪できてしまうようなスピードが生み出されたのです。

「取引モニタリング」の暗部

顧客口座への不正アクセスの試行状況を監視し、計画通りに動作しなかった場合の情報をリアルタイムに受信するために、攻撃者は多量の不正アクセスが試行されている間待機し、フッキングのテクニックを利用して、標的とするアプリケーションのサーバーとの通信を傍受していました。

また、不正アクセスのセッション・ログは記録され、標的となったアプリケーションのスクリーン・キャプチャと共に攻撃者のリモートサーバーへ送付されていました。

攻撃者は、偽装モバイル端末による接続試行を行う際に標的としたアプリケーションからの応答状態を詳細に把握しており、その情報を元に偽装モバイル端末の動作がより確実となるような対応が取られていました。そのことにより、その時々の状況に合わせて臨機応変に戦術を変更することが可能となり、実際に何らかの問題が発生した場合には攻撃者へ警告サインが送付され、不正操作の中止やアクセス履歴の削除といった対応が取れるようになっていました。

図4: 攻撃者が独自に作成した通信傍受用アプリケーションの実装コードの抜粋 (情報提供元: IBM Trusteer)

現在のトレンドと今後の動向

この大規模な攻撃による不正アクセスへの対応が完了した後、IBM Trusteer の研究者の調査によって、今回の不正操作で使用された自動化システム環境には、サイバー攻撃の領域においては一般的には見られないほどの堅牢性や高度さが備わっていたことが判明しました。今回の不正の背後には、熟練した開発者やモバイル・マルウェアへのアクセス・パスを持ち、詐欺やマネーロンダリング能力にも精通した組織化された犯罪グループがあると考えられます。これらの特性はデスクトップ・マルウェア領域で暗躍する犯罪者集団、例えばTrickBotに関わるグループやEvil Corpとして知られる犯罪者グループに共通するものです。

また、同じ戦略が用いられたその後の攻撃においては、さらなる進化がみられ、過去の攻撃において発生したエラーへの対応経験を反映した改善が行われていることが分かっています。これはモバイル・バンキング不正操作のプロセスをより完全なものにするための活動が現在も続けられていることを示しています。

さらに、IBM Trusteerの情報分析チームでは、 “fraud-as-a-service”というサービス提供形態が地下組織においてトレンドとなっており、スキルのある無しにかかわらず、お金さえ払えば実際に誰でも同じようなタイプの不正操作ソリューションの提供を受けられる状況にあると判断しています。これは、犯罪者やモバイル領域での不正へ軸足を移そうと考えている攻撃者にとって、その参入が一層容易となることを意味します。更に今回と同規模の自動化を用いた不正アクセス手法が様々なテリトリーのほぼすべての金融機関に対して本当に適用可能であり、今後サイバー犯罪でトレンドとなっていく可能性があることも意味しています。

モバイル・エミュレーターを用いた不正攻撃によるリスクを低減するには

自分たちが同様の問題に直面すると想定した場合、どの組織にとってもこのように高度でかつ組織化された不正操作犯罪リスクへの対応は大きな課題となり得るでしょう。一般の利用者においては、オンライン取引における脅威についての認識レベルが千差万別あると想定され、実際に標的となった場合には特に難しい対応が求められるはずです。

金融サービスのサイバー・セキュリティー対策を強化し、口座所有者を保護する為の方法として、以下のような機能を有した専用の技術的ソリューションの採用が挙げることができます:

- 利用している端末やセッションのリアルタイムなリスク検知

- 不正アクセスの検知

- 正規ユーザーの認証や様々なチャネルでの用途を考慮した利用者の身元確認

お客様とのコミュニケーション

モバイル使用時の不正への対応に関しては、一般の利用者にモバイル端末の保護についての理解を深めて頂くことが重要です:

- モバイル端末のジェイルブレイクやルート取得は避ける

- すべてのシステムやアプリの更新は提供されたタイミングで適用を行う

- 使用しないアプリは消去する

- アプリの取得は公式アプリストアからのみ行う

- ダウンロードするアプリの提供元が正規の開発者または会社であるか確認する

- 口座の利用明細を確認し、口座使用に関して疑わしい内容がある場合には直ちに金融機関へ報告する

上記に加え、勝手に送付されてくるSMS経由のメッセージへの注意が必要です。SMSで金融機関から口座に関する問題の連絡があることはありません。キャッシュカードの裏に記載されている電話番号を利用して金融機関へ直接連絡を取り、そのメッセージに問題がないか確認をとることが必要です。

この手の不正の危険性はオンライン・バンキング利用者に共通なものであり、モバイル・アプリの利用に関わらず影響を受ける可能性があります。衛生的なブラウジング環境、ユーザー名とパスワードによる保護以外の追加認証ステップによる口座の保護、そして定期的な口座取引履歴の確認を常に心がけることが大切です。

不正防止に特化したテクノロジーを採用することは、オンラインおよびモバイルにおける不正から一般の利用者を保護し、不正リスクの低減を担う上での重要な資産となります。一般利用者の保護を実現していく上で、IBM Securityがお客様の組織へどのように貢献できるのかについては次のURLをご参照ください:

https://www.ibm.com/jp-ja/security/fraud-protection/trusteer

【お問い合わせ】

メールでのお問い合わせはこちらから

【著者情報】

Shachar Gritzman

Shachar Gritzman

IBM モバイル・マルウェア・リサーチャー

Shachar Gritzmanは、IBM Security Trusteerグループのモバイル・マルウェア研究者であり、コンピューター・ソフトウェア・エンジニアリングの学士号を保有しています。Androidの内部構造、リバース・エンジニアリング、マルウェア解析が専門領域です。

Limor Kessem

Limor Kessem

IBM エクゼクティブ・セキュリティー・アドバイザー

IBM SecurityのCISOとCISMを務めるLimor Kessemは、サイバー・インテリジェンスに関する最も権威のあるエキスパートの1人です。セキュリティーの提唱者であり、講演者であり、サイバーセキュリティーに関する多くのソート・リーダーシップ的な著者でもあります。セキュリティーの専門家がビジネスリスクを理解して管理するのを支援するLimorは、新たなサイバー犯罪の脅威に対する権威と考えられています。 IBMの複数の研究チームの交差点での彼女のユニークな地位と、今日の脅威の波紋に触れたLimorは、消費者、企業、および業界全体に影響を与える情報セキュリティー・トレンド全般をカバーしています。SNSでは、Limorはセキュリティーに関するトピックスを@iCyberFighterのアカウントからツイートしています。彼女は、またブラジルの柔術にも精通しています。

この記事は次の記事の抄訳です。

https://securityintelligence.com/posts/massive-fraud-operation-evil-mobile-emulator-farms/ (英語)

AIと人間の不正搾取対決:新時代のフィッシングの手口を解明する

※この記事は、IBM X-Force Redに所属するエシカル・ハッカーのStephanie Carruthersにより執筆された文章を翻訳しています。 攻撃者の技術革新は、テクノロジーの発展とほぼ同じスピ […]

モバイル・エミュレーションの自動化による大規模な不正アクセスがIBM Trusteerの調査により判明

欧州及び米国の金融機関のモバイル・バンキングにおいて、防止策が取られる迄の数日の間に個々の不正アクセスで数百万ドルが搾取されるという大規模な不正送金事案が発生し、IBM Security Trusteerのモバイル・セキ […]

利用者が自ら実施できるフィッシング・スミッシング対策のご紹介

2020年11月26日に国民生活センターより、「宅配便業者を装った『不在通知』の偽SMSに注意しましょう-URLにはアクセスしない、ID・パスワードを入力しない!」と題した報告書が公開されました。日々、個人を狙うサイバー […]