El software IBM Security Guardium Vulnerability Assessment escanea la infraestructura de bases de datos local y en la nube para detectar vulnerabilidades y orquestar acciones correctivas. Es parte de la familia IBM Guardium de software de seguridad de datos y se integra con soluciones de seguridad existentes como IBM QRadar o HP ArcSight.

Identificar vulnerabilidades en sus entornos de datos es clave para comprender y administrar su postura de seguridad de datos. IBM® Security Guardium Vulnerability Assessment analiza la infraestructura de datos, como bases de datos, almacenes de datos y entornos de big data, tanto locales como en la nube, para detectar vulnerabilidades y sugerir acciones correctivas basadas en puntos de referencia de STIG, CIS, CVE y otros estándares de configuración.

Guardium Vulnerability Assessment identifica brechas de seguridad en las bases de datos, como parches faltantes, contraseñas débiles, cambios no autorizados, privilegios mal configurados, inicios de sesión administrativos excesivos, actividad inusual fuera del horario laboral y otras vulnerabilidades de comportamiento, como el uso compartido de cuentas. Después, proporciona informes completos, así como recomendaciones prácticas para abordar las vulnerabilidades y fortalecer los entornos de sus bases de datos.

Guardium Vulnerability Assessment se entrega como parte de Guardium Data Protection, pero se puede implementar como una oferta independiente que sirve para su propio caso de uso.

Navegando por la residencia de datos: acciones esenciales para el cumplimiento empresarial

Consulte el Índice X-Force Threat Intelligence 2024 para insights más detallados sobre las tácticas de los atacantes así como para proteger las identidades

Escuche las recomendaciones de expertos del sector para proteger los datos en toda la nube.

categorías señalan a IBM Security Guardium como "muy positivo", convirtiéndolo en un líder global.

mil millones de eventos de seguridad al día en más de 130 países.

las nuevas vulnerabilidades tenían brechas conocidas.

Realice evaluaciones de vulnerabilidades en cuestión de minutos, con privilegios mínimos de acceso de solo lectura y con un impacto mínimo o nulo en el rendimiento.

Informes dinámicos y recomendaciones precisas para corregir amenazas y vulnerabilidades centradas en datos.

Escale desde una fuente de datos hasta decenas de miles en varios centros de datos o ubicaciones geográficas. Admita plataformas de bases de datos líderes y todos los principales sistemas operativos, incluidos los entornos de big data.

Integre o complemente soluciones de seguridad, sistemas de TI y aplicaciones existentes, como ServiceNow. Ya sea al asignar tickets de manera eficiente o al permitir que los usuarios vuelvan a realizar escaneos a solicitud, así como un flujo de trabajo de corrección y escaneo de vulnerabilidades optimizado y acelerado.

Conozca las vulnerabilidades más recientes de las plataformas compatibles con resultados automáticos resumidos y recomendaciones concretas.

Los precios varían según su entorno y configuración. Póngase en contacto con un representante de IBM para hablar sobre su modelo de despliegue.

Consulte los requisitos detallados del sistema y las plataformas admitidas para Guardium Vulnerability Assessment.

Consulte la documentación del producto y los recursos para todas las versiones.

Fortalezca sus conocimientos sobre Guardium con la capacitación disponible en el catálogo de cursos.

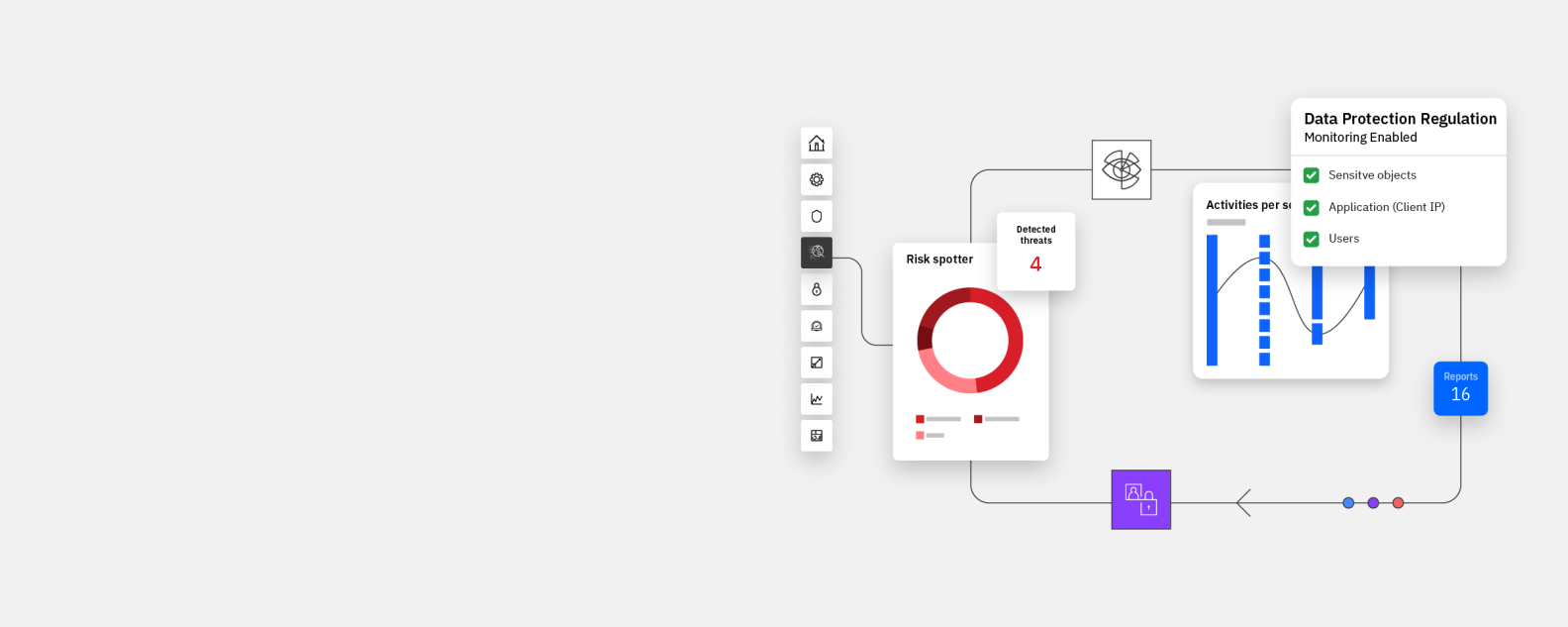

Obtenga visibilidad centralizada, monitoreo, cumplimiento, analítica avanzada y flexibilidad en las fuentes de datos.Simplifique la seguridad y la analítica de datos.

¿Busca identificar datos ocultos y su movimiento entre distintas aplicaciones? Lea sobre las capacidades de Gestión de postura de seguridad de datos (DSPM) en Guardium Insights.

Monitoree la actividad de los datos y acelere los informes de cumplimiento para los datos almacenados en cualquier lugar. Detecte y clasifique datos y fuentes de datos, monitoree la actividad del usuario y responda a las amenazas casi en tiempo real.

Ofrezca una gestión de claves segura con costos reducidos y mayor eficiencia operativa. Centralice, simplifique y automatice la gestión de claves de encriptado.

Permita el descubrimiento y la clasificación basados en la confianza cero de datos sensibles y regulados, dondequiera que residan, estructurados o no estructurados, en reposo o en movimiento.

Encripte los datos confidenciales en todos los estados y en todos los entornos, incluyendo sus archivos, bases de datos y aplicaciones. Cumpla con las normativas de seguridad y privacidad de datos, y controle las claves de encriptación para los datos basados en la nube.