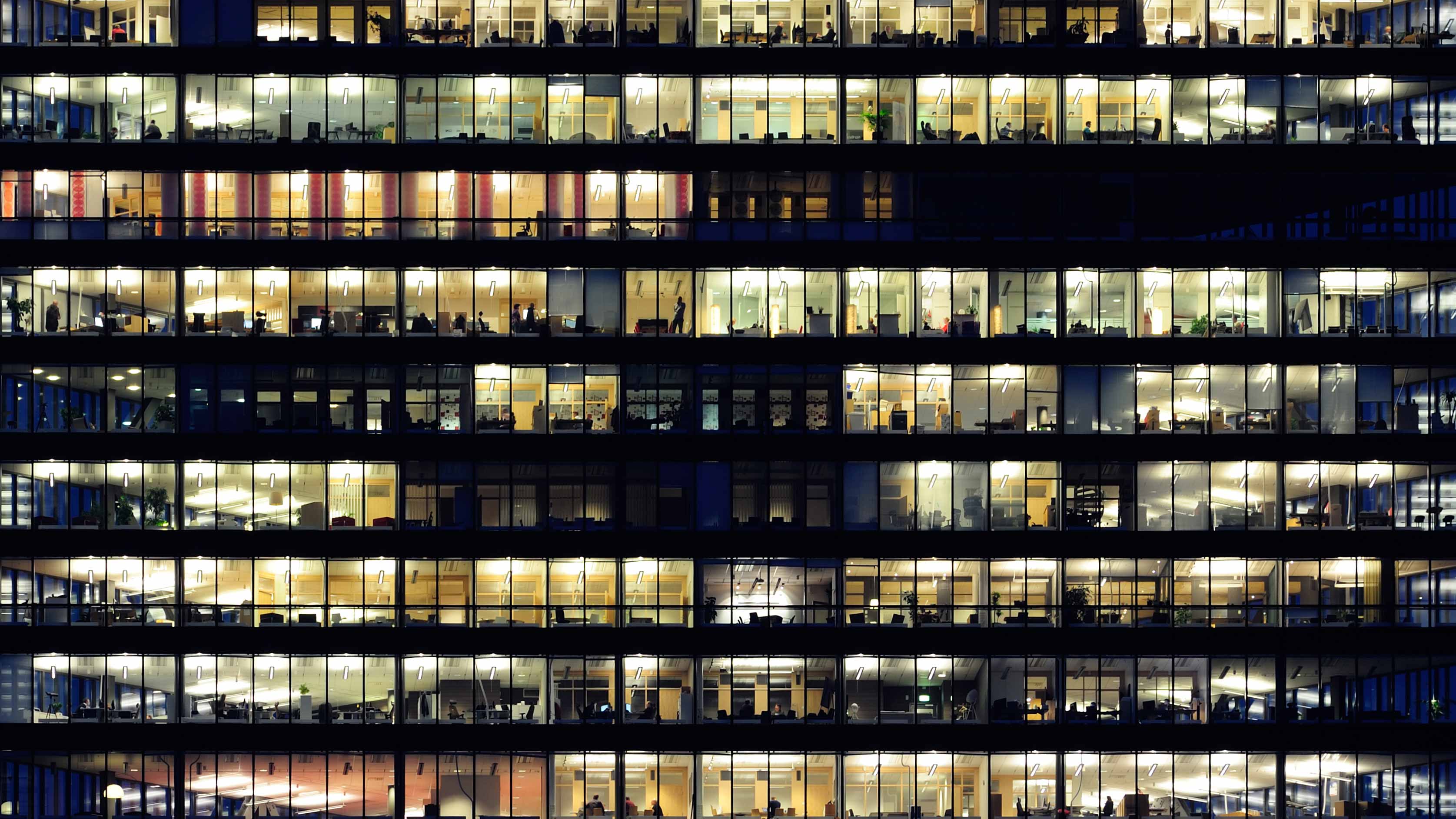

A indústria manufatureira torna-se o setor que mais recebe ataques cibernéticos no mundo.

Pela primeira vez em cinco anos, a manufatura superou o setor financeiro e de seguros no número de ataques cibernéticos realizados contra essas indústrias, ampliando os problemas da cadeia de suprimentos global. Os fabricantes tem baixa tolerância para tempos de inatividade e os agentes de ransomware estão capitalizando com elementos que prejudiciais às operações que foram agravados pela pandemia.

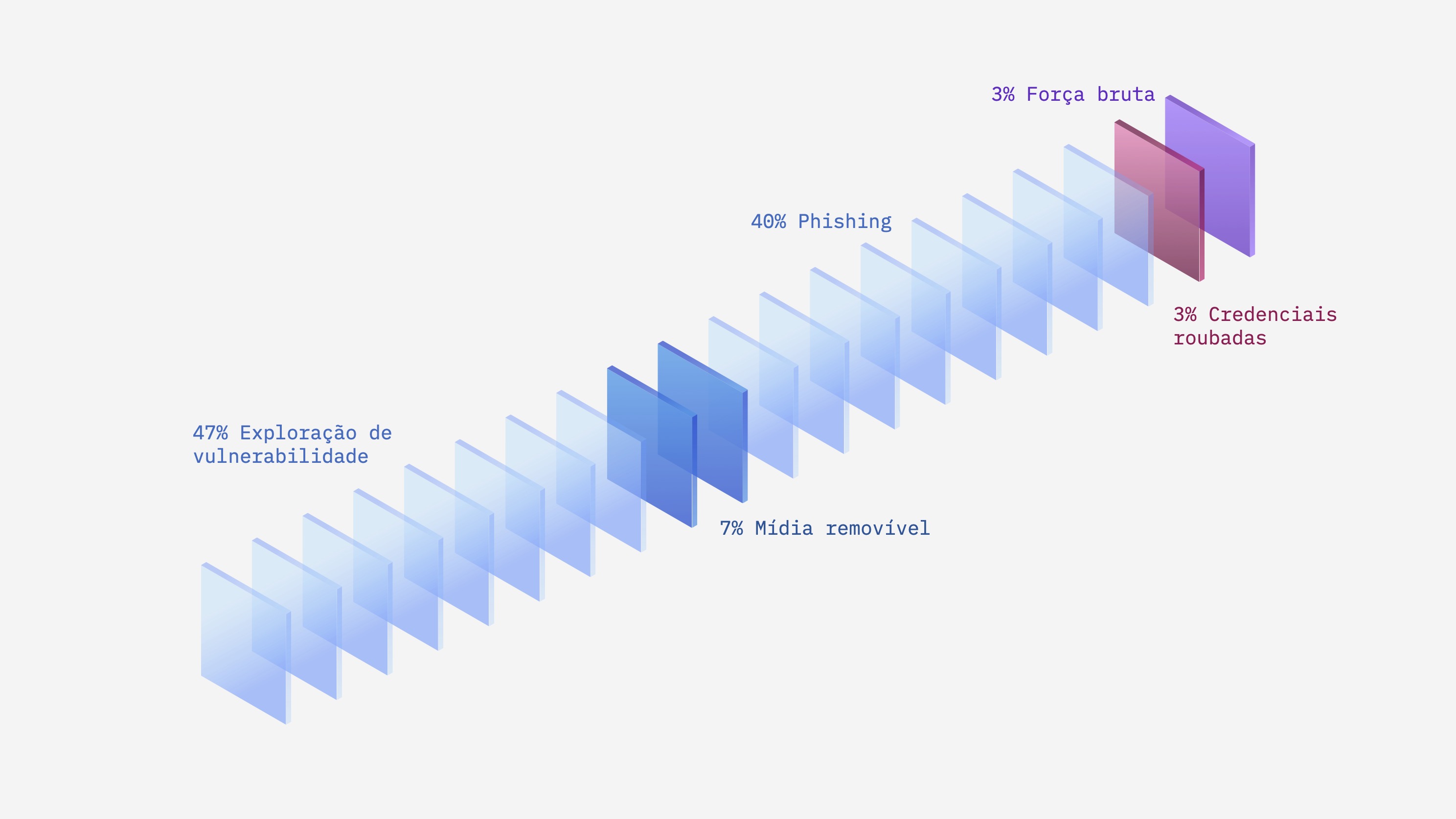

Como eles estão invadindo: os principais vetores de invasão par ao setor de manufatura

O malware usa truques novos e sofisticados para se infiltrar.

À medida que as defesas se fortalecem, surgem malwares mais inovadores. Os invasores estão cada vez mais usando sistema de mensagens e serviços de armazenamento baseados na cloud para serem confundidos com o tráfego legítimo. E alguns grupos estão testando novas técnicas de criptografia e ofuscação de códigos para passarem despercebidos.

Na era da extorsão tripla, parceiros de negócio podem colocar o cliente em risco.

A extorsão tripla é uma tática cada vez mais popular de criptografia e roubo de dados, além de ameaçar expor os dados publicamente e iniciar um ataque de negação de serviços distribuídos (DDoS) contra a organização afetada, a menos que um resgate seja pago.

As gangues de ransomware também estão procurando os parceiros de negócios de suas principais vítimas para pressioná-los a pagar um resgate e evitar o vazamento de seus próprios dados ou disrupções nos negócios que seriam realizados por meio de um ataque de ransomware.

A autenticação de diversos fatores mostra sinais promissores de sucesso.

A autenticação de diversos fatores (MFA) pode diminuir o risco de diferentes tipos de ataque, incluindo ransomware, roubo de dados, comprometimento de e-mail empresarial (BEC) e acesso ao servidor. Porém, o BEC está crescendo em regiões em que a MFA é aparentemente menos comum, como na América Latina.

As grandes marcas são o meio de entrada em sua organização.

Phishing foi o principal vetor de infecção de 2021, e as marcas mais imitadas em kits de phishing estão entre as maiores e mais confiáveis empresas: Microsoft, Apple e Google.

Quatro em cada 10 ataques começam com phishing, mas a X-Force Red, a equipe global de hackers da equipe Red da IBM que invadem organizações e descobrem vulnerabilidades de risco, relata que incluir vishing (ou phishing por voz) a uma campanha direcionada de phishing torna o esforço três vezes mais eficaz em relação a uma campanha de phishing clássica.

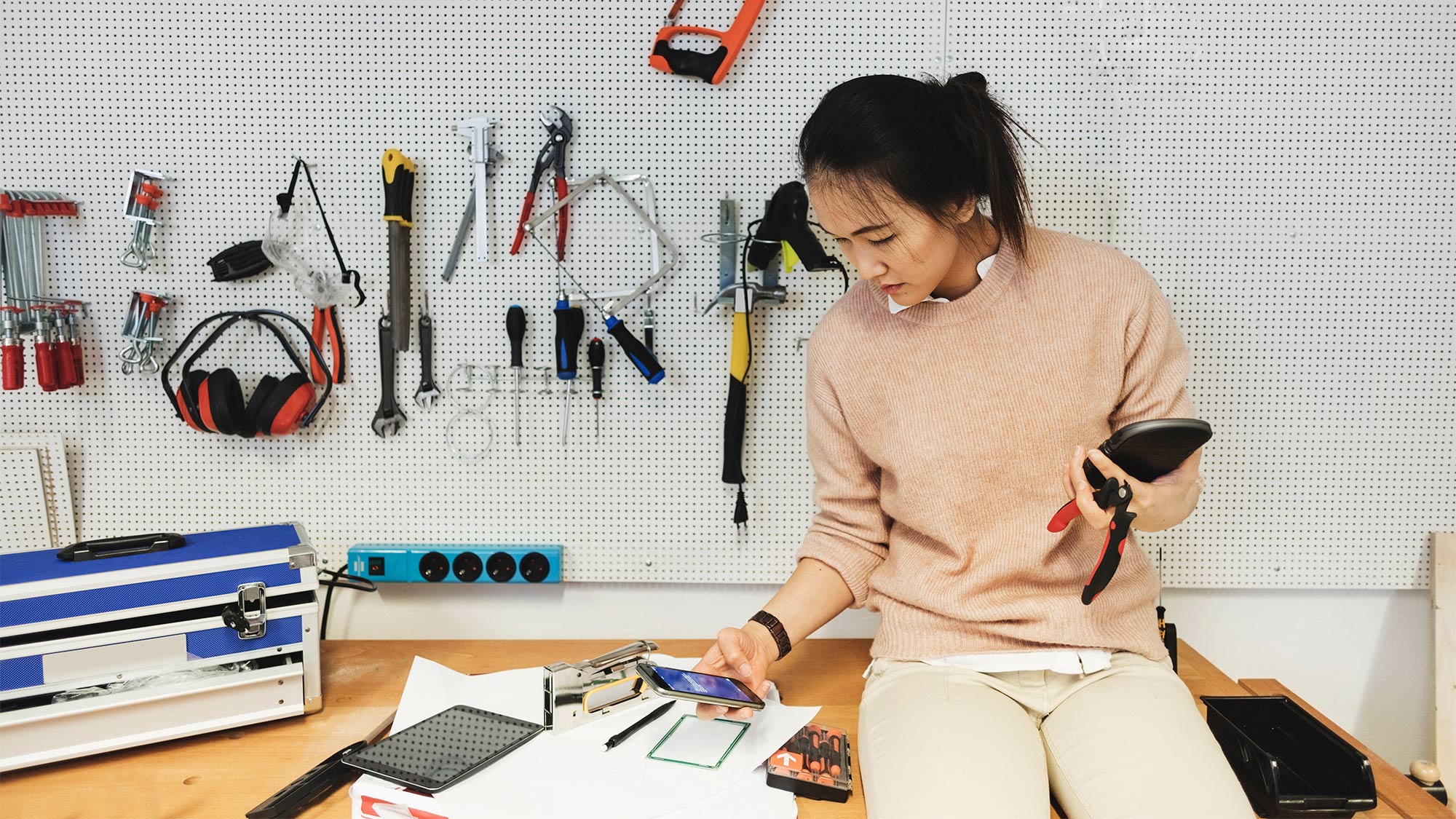

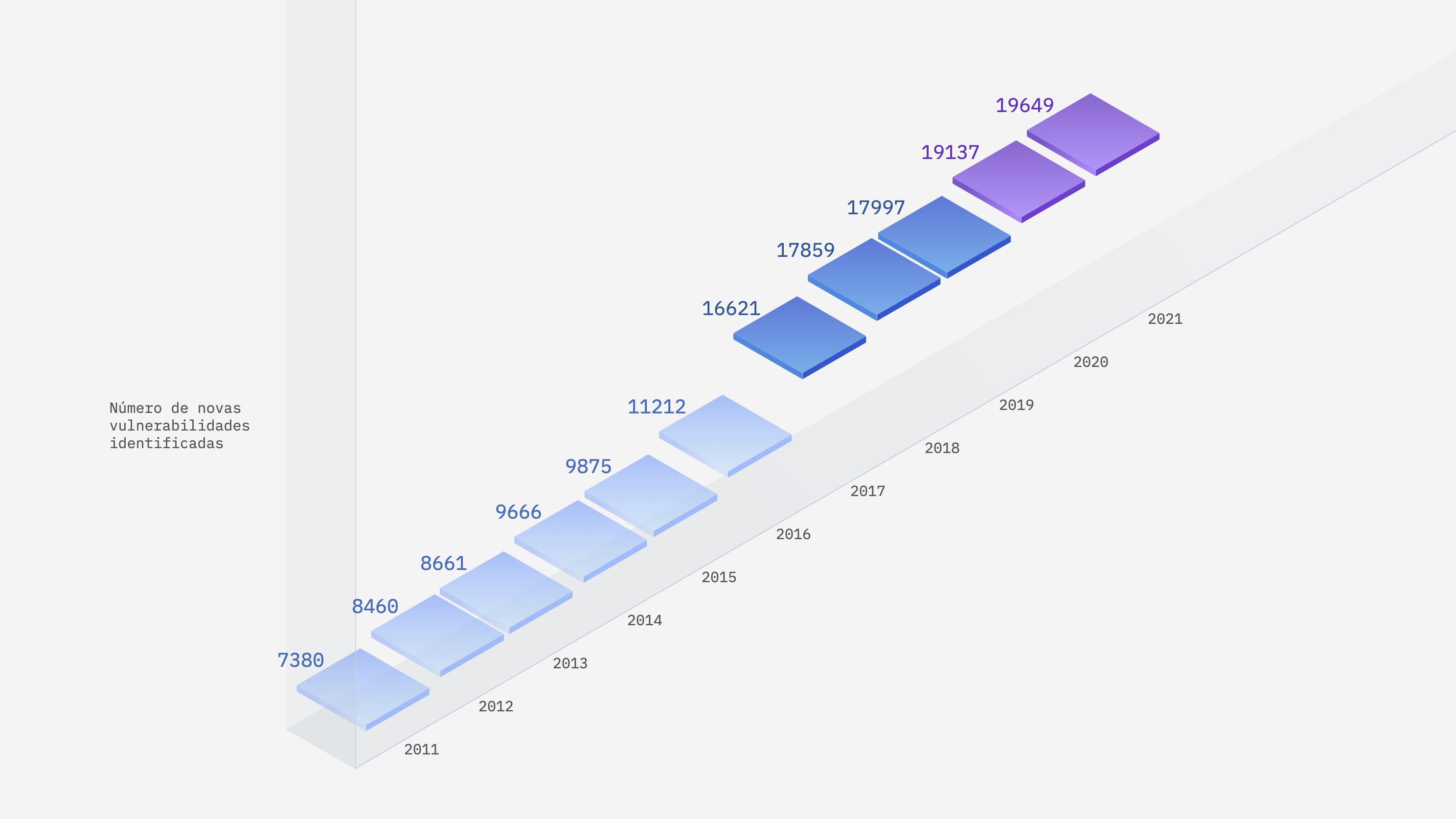

As vulnerabilidades aumentam significativamente à medida que a Internet das Coisas se expande.

O número de vulnerabilidades relacionadas a dispositivos de Internet das Coisas aumentou em 16% ao ano em comparação com um taxa de crescimento de apenas 0,4% para vulnerabilidades em geral. Para sistemas de controle industrial, o aumento foi ainda mais significativo em 50%, um risco elevado, pois os agentes de ameaças buscam gerar disrupções nos setores de manufatura e energia.

Problemas de conectividade: número de vulnerabilidades identificadas ao ano desde 2011

À medida que as organizações migram para a cloud, os agentes de ataque acompanham esse movimento.

O malware direcionado a ambientes Linux aumentou significativamente em 2021, um pico possivelmente relacionado a mais organizações migrando para ambientes baseados em cloud, muitas das quais confiam no Linux para suas operações.

Conheça um agente de ameaça: uma gangue chamada LemonDuck causou vários comprometimentos observados pela X-Force em 2021. O malware LemonDuck evoluiu da mineração de criptografia e, desde então, criou um grande botnet de dispositivos comprometidos. Ele tem como alvo os sistemas Linux e Windows. As campanhas do LemonDuck capitalizam sobre eventos de notícias que são usados como atrativos para pishing.

Uma única gangue iniciou 37% dos ataques de ransomware, a maior ameaça de uma organização .

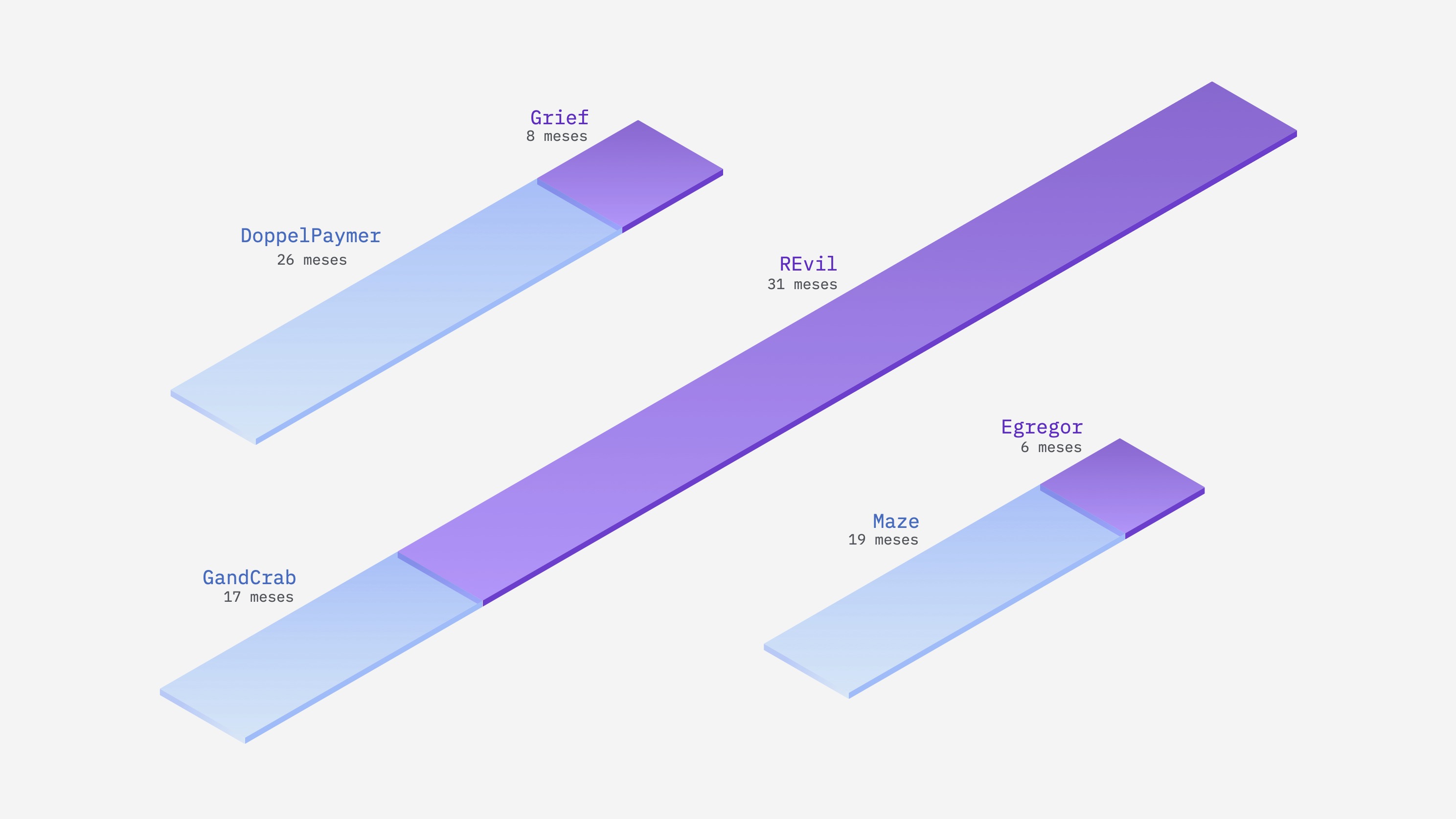

O ransonware continua a ser o principal tipo de ataque, mesmo com outros tipos de ataques ganhando maior espaço. Por quê? Nossa teoria é a ação de cumprimento da lei. A operação REvil foi responsável por 37% dos ataques de ransomware corrigidos pela X-Force no último ano antes da gangue encerrar suas atividades em outubro de 2021. Os membros da gangue foram presos, mas muitos grupos responsáveis por ataques de ransomware que estavam inativos ressurgiram posteriormente com outros nomes. A frequência de ataques de ransomware tende a oscilar durante o ano, aumentando em maio e junho. Os ataques de ransomware parecem diminuir no final do terceiro trimestre ou início do quarto trimestre, e em janeiro é possível observar a menor atividade.

Mudanças de malfeitores: redefinições notáveis de marca de gangues de ransomware