Tokyo SOC Report

2016年下半期 Tokyo SOC 情報分析レポート 公開

2017-03-17

カテゴリー Tokyo SOC Report | レポート

記事をシェアする:

「2016年下半期 Tokyo SOC 情報分析レポート」を公開しました。

本レポートは、IBMが全世界10拠点のセキュリティー・オペレーション・センター(SOC)にて観測したセキュリティー・イベント情報に基づき、主として日本国内の企業環境で観測された脅威動向を、Tokyo SOCが独自の視点で分析・解説したものです。

2016年下半期にTokyo SOCで観測された攻撃を分析した結果、以下の実態が浮かび上がりました。

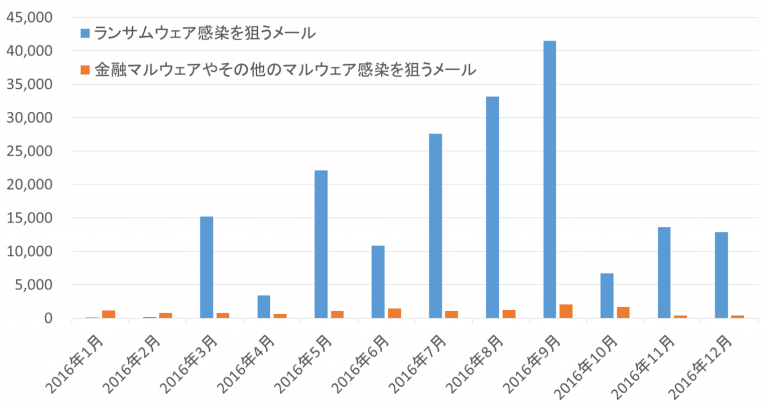

不正な添付ファイルを使用した攻撃がさらに増加し前期比約2.5倍に

2016年3月より増加したメールによる攻撃は2016年下半期も頻繁に行われ、Tokyo SOCで検知した不正メールの件数は2016年上半期と比較して約2.5倍に増加しました。また、不正な添付ファイルの94.9%はランサムウェア「Locky」への感染を狙ったものでした。件名や添付ファイル名に日本語を使用した不正なメールに限定すると、添付ファイルの97.8%は「Ursnif」などの金融マルウェアであることも判明しました。

悪意あるファイルが添付された不正メールの検知数推移

(Tokyo SOC調べ 2016年1月1日~2016年12月31日)

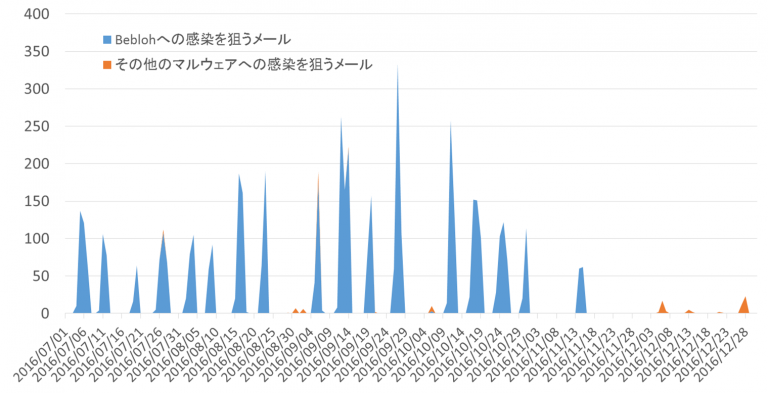

件名または添付ファイル名に日本語を利用するメールで感染するマルウェアの日次検知数推移

(Tokyo SOC調べ 2016年7月1日~2016年12月31日)

IoTデバイスのデフォルトアカウントを使用した不正なログインの試みを継続して確認

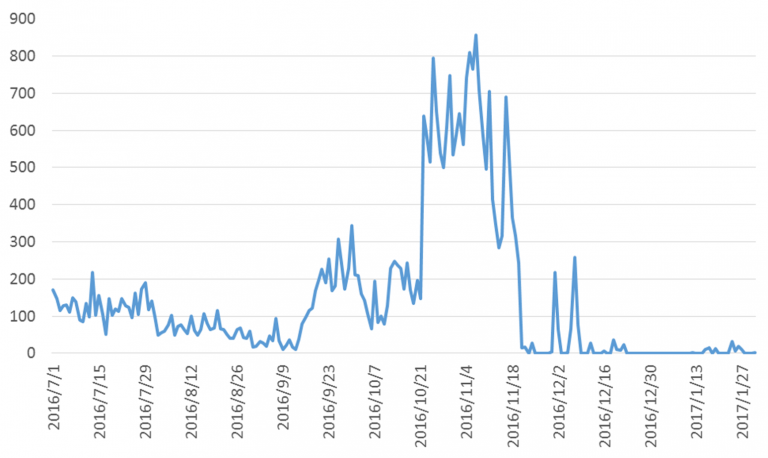

2016年下半期はマルウェア「Mirai」に乗っ取られたと考えられる機器からの不正なログインの試みを継続して検知しました。ログインに成功した場合、さらに別のIoT機器に対して不正なログインを試みて感染を広げるとともに、攻撃者からの指令によってDDoS攻撃が行われるものと考えられます。このようなマルウェア「Mirai」に代表される、インターネットに接続されたIoTデバイス乗っ取りによるDDoS攻撃が脅威となっており、IoTデバイスに対するメーカー、ユーザー双方のセキュリティー対策が急務となっています。

Telnetでのログイン試行の検知数推移

(Tokyo SOC調べ 2016年7月1日~2017年1月31日)

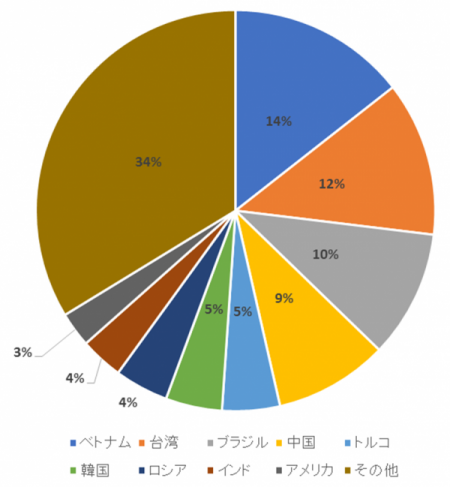

Telnetでのログイン試行の送信元国別比率

(Tokyo SOC調べ 2016年7月1日~2017年1月31日)

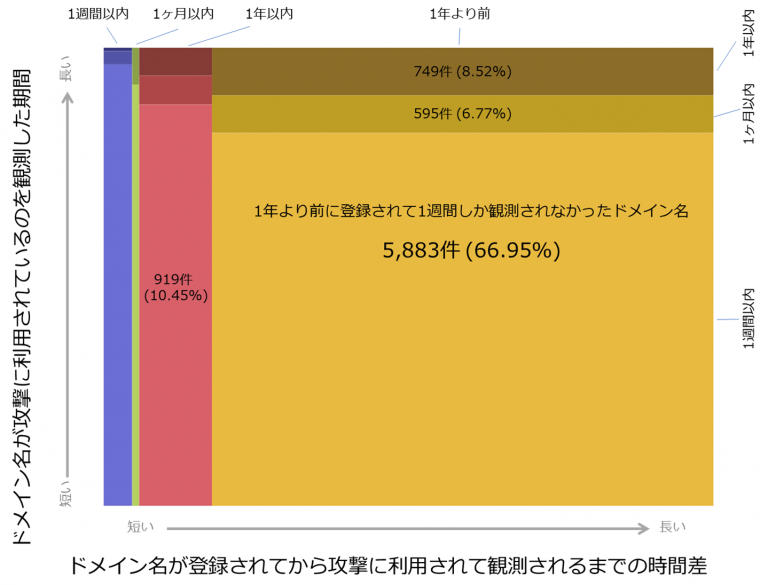

攻撃指令サーバーの多くは長期間放置されているサーバー

2016年上半期、下半期を通して確認された攻撃指令サーバー(C&Cサーバー)との通信についてC&Cサーバーで使用されたドメイン名を調査したところ、通信が確認された日より1年以上前にそのドメイン名が取得されているケースが全体の約80.1%を占めました。このことから、立ち上げたまま長らく放置されているようなサーバーが攻撃者に悪用されていると推測されます。

ドメイン名が登録されてからTokyo SOCで観測されるまでの時間差と攻撃に利用されているのを観測した期間の関係

(Tokyo SOC調べ 2016年1月1日~2016年12月31日)

また、本レポートでは、マルウェア・ダウンロードの傾向やインシデント発生時のメモリイメージの確保の方法などをご紹介いたします。

日々セキュリティー対策を行っているITエンジニアの方々には、情報セキュリティーに関する知識向上の一助として、また、経営上の課題解決のためにポリシー策定や情報セキュリティー対策に携わっている方々には、その活動の一助として、本レポートをご活用いただければ幸いです。

【著者情報】

窪田 豪史

2007年日本アイ・ビー・エム株式会社入社。Tokyo Security Operation Center(SOC)アナリストとして監視・分析業務や脅威情報発信を行う。2018年よりX-Force Incident Response and Intelligence Service 日本チームメンバーとしてセキュリティー・インシデント対応支援に従事。CISSP、GREM。

大規模言語モデル(LLM)の隠れたリスク:催眠術をかけられたAIの実状

この記事は英語版 Security Intelligenceブログ「Unmasking hypnotized AI: The hidden risks of large language models」(2023年8月8 […]

AIと人間の不正搾取対決:新時代のフィッシングの手口を解明する

※この記事は、IBM X-Force Redに所属するエシカル・ハッカーのStephanie Carruthersにより執筆された文章を翻訳しています。 攻撃者の技術革新は、テクノロジーの発展とほぼ同じスピ […]

IBM Security Trusteer Rapport (ラポート)のダウンロードおよび購入を騙る不審サイトにご注意ください

架空の団体から贈与金を受け取れる等のフィッシング・メールが届き、メール本文に記載されたリンクをクリックすると不正サイトへ誘導され、金銭を安全に受け取るためと称して IBM Security Trusteer Rappor […]