Die Fertigungsindustrie entwickelt sich zu dem am stärksten angegriffenen Sektor.

Zum ersten Mal seit fünf Jahren übertraf das verarbeitende Gewerbe den Finanz- und Versicherungssektor bei der Zahl der Cyberangriffe auf diese Branchen. Dies vergrößert die Probleme der globalen Lieferkette. Hersteller können Ausfallzeiten nur schwer verkraften. Ransomware-Akteure machen sich außerdem die durch die Pandemie verschärften betrieblichen Stressfaktoren zunutze.

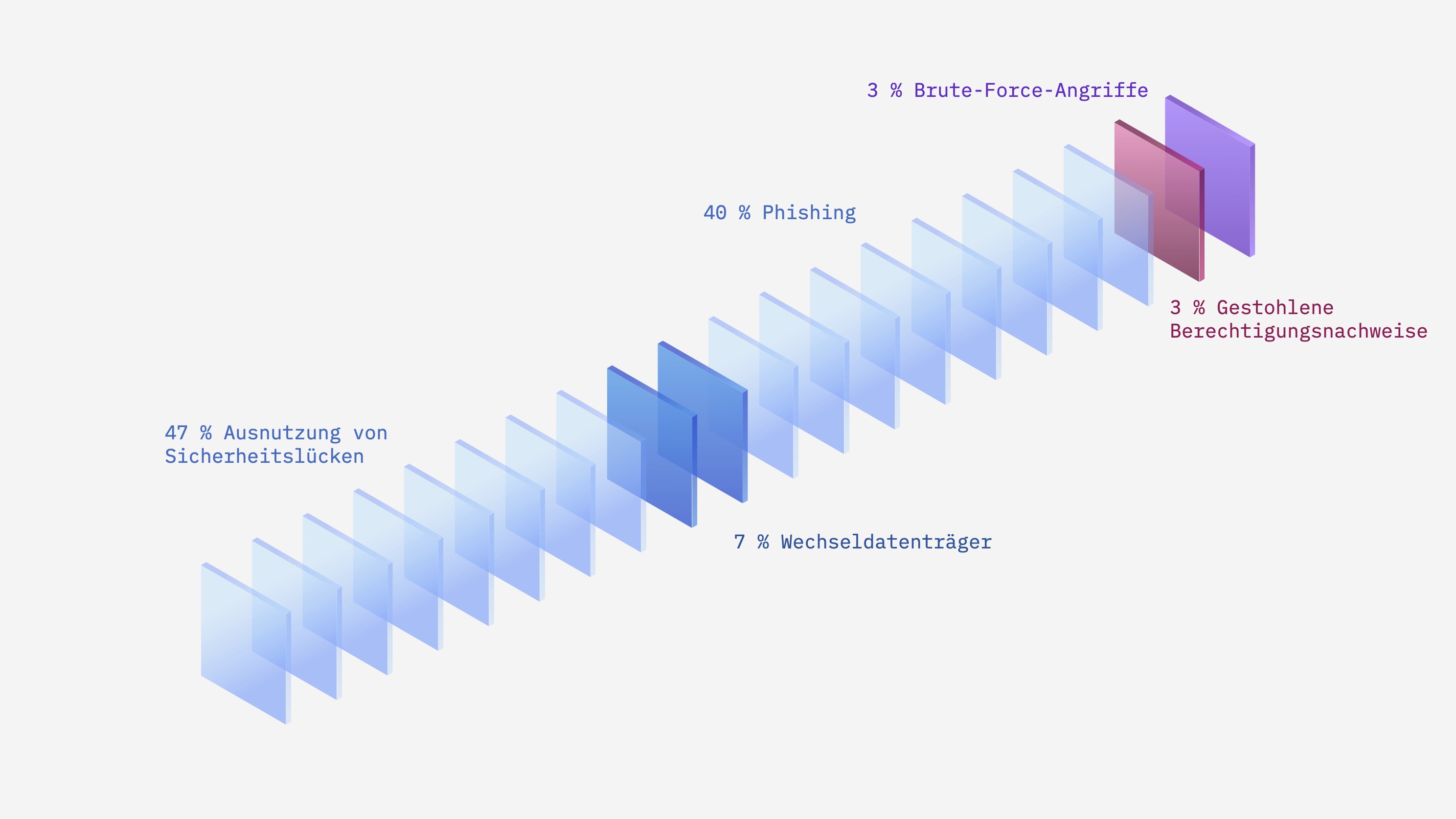

Wie sie Zugang finden: Die wichtigsten Infektionsüberträger für das verarbeitende Gewerbe

Malware nutzt raffinierte neue Tricks, um zu infiltrieren.

Je stärker die Schutzmaßnahmen werden, desto innovativer wird die Malware. Angreifer nutzen zunehmend cloudbasierte Messaging- und Speicherdienste, um sich in den legitimen Datenverkehr einzuschleichen. Einige Gruppen experimentieren mit neuen Verschlüsselungs- und Codeverschleierungstechniken, um unbemerkt zu bleiben.

Im Zeitalter der dreifachen Erpressung können Geschäftspartner

eine

Gefahr für Ihre Systeme bedeuten.

Dreifache Erpressung wurde zu einer immer beliebteren Taktik, bei der Daten verschlüsselt und gestohlen werden. Gleichzeitig wird damit gedroht, die Daten öffentlich zugänglich zu machen und einen DDoS-Angriff (Distributed Denial of Service) gegen das betroffene Unternehmen vorzunehmen, wenn kein Lösegeld gezahlt wird.

Ransomware-Banden versuchen auch, die Geschäftspartner ihrer Hauptopfer unter Druck zu setzen. Sie fordern sie auf, Lösegeld zu zahlen, um eigene Datenverluste oder Geschäftsunterbrechungen durch einen Ransomware-Angriff zu vermeiden.

Die Mehrfaktor-

authentifizierung (MFA) zeigt

vielversprechende

Erfolgsaussichten.

MFA kann das Risiko verschiedener Angriffsarten verringern, darunter Ransomware, Datendiebstahl, Kompromittierung von geschäftlichen E-Mails (BEC) und Serverzugriff. BEC nimmt jedoch in Regionen zu, in denen die MFA weniger verbreitet zu sein scheint, wie in Lateinamerika.

Große Marken bieten eine breite

Angriffsfläche in ihre Organisationen.

Phishing war in 2021 der wichtigste Angriffsvektor. Die Marken, die am häufigsten in Phishing-Kits nachgeahmt wurden, gehören zu den größten und vertrauenswürdigsten Unternehmen: Microsoft, Apple und Google.

Vier von 10 Angriffen beginnen mit Phishing. X-Force Red, IBMs globales Team von Red-Team-Hackern, die in Unternehmen eindringen und riskante Schwachstellen aufdecken, berichten jedoch, dass das Hinzufügen von Vishing (oder Voice Phishing) zu einer gezielten Phishing-Kampagne den Versuch dreimal so effektiv macht wie eine klassische Phishing-Kampagne.

Die Schwachstellen nehmen mit der Ausbreitung des

IoT (Internet der Dinge) stark zu.

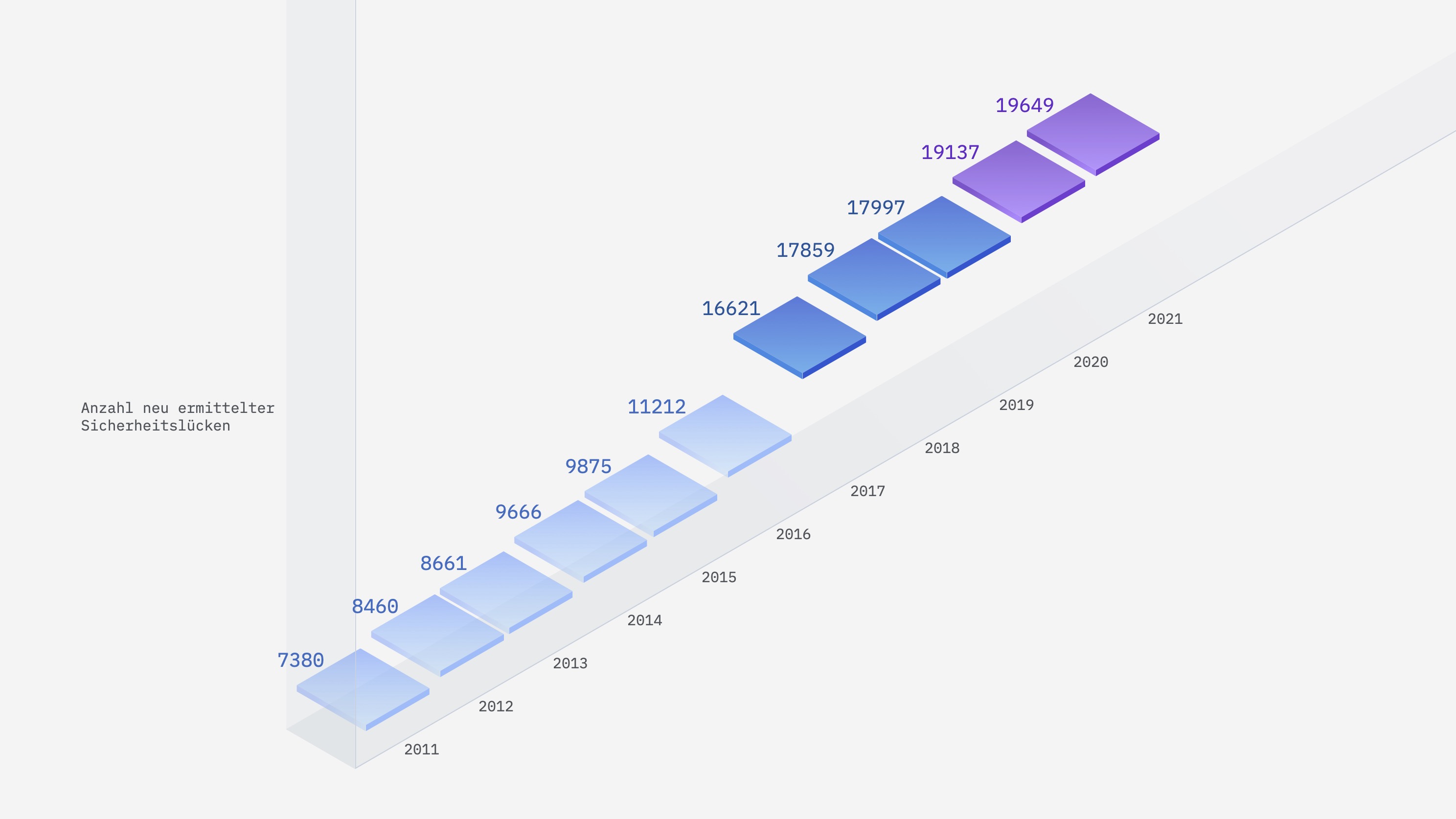

Die Zahl der Sicherheitslücken im Zusammenhang mit Geräten des IoT stieg im Jahresvergleich um 16 %, während die Wachstumsrate für Sicherheitslücken insgesamt nur 0,4 % betrug. Bei den industriellen Steuerungssystemen fiel der Anstieg mit 50 % sogar noch dramatischer aus - ein erhöhtes Risiko, da Bedrohungsakteure versuchen, den Fertigungs- und Energiesektor zu stören.

Probleme mit der Konnektivität: Anzahl der seit 2011 jährlich ermittelten Schwachstellen

Mit der zunehmenden Umstellung der Unternehmen auf die Cloud folgen auch die Angreifer dieser Route.

Malware, die auf Linux-Umgebungen abzielt, nahm in 2021 drastisch zu. Hierbei handelt es sich möglicherweise um einen Anstieg, der damit zusammenhängt, dass immer mehr Unternehmen auf cloudbasierte Umgebungen umsteigen, von denen viele Linux für ihre Betriebsabläufe nutzen.

Ein Bedrohungsakteur, den man nicht unterschätzen sollte: Eine Bande namens LemonDuck verursachte mehrere Kompromittierungen, die von X-Force in 2021 beobachtet wurden. LemonDuck-Malware entwickelte sich aus dem Kryptomining. Inzwischen hat sie ein umfangeiches Botnetz aus kompromittierten Geräten aufgebaut und zielt sowohl auf Linux- als auch auf Windows-Systeme ab. LemonDuck-Kampagnen nutzen Nachrichtenereignisse als Phishing-Köder.

37 % der Ransomware-Angriffe wurden von einer einzigen Bande initiiert - die größte Bedrohung für ein Unternehmen.

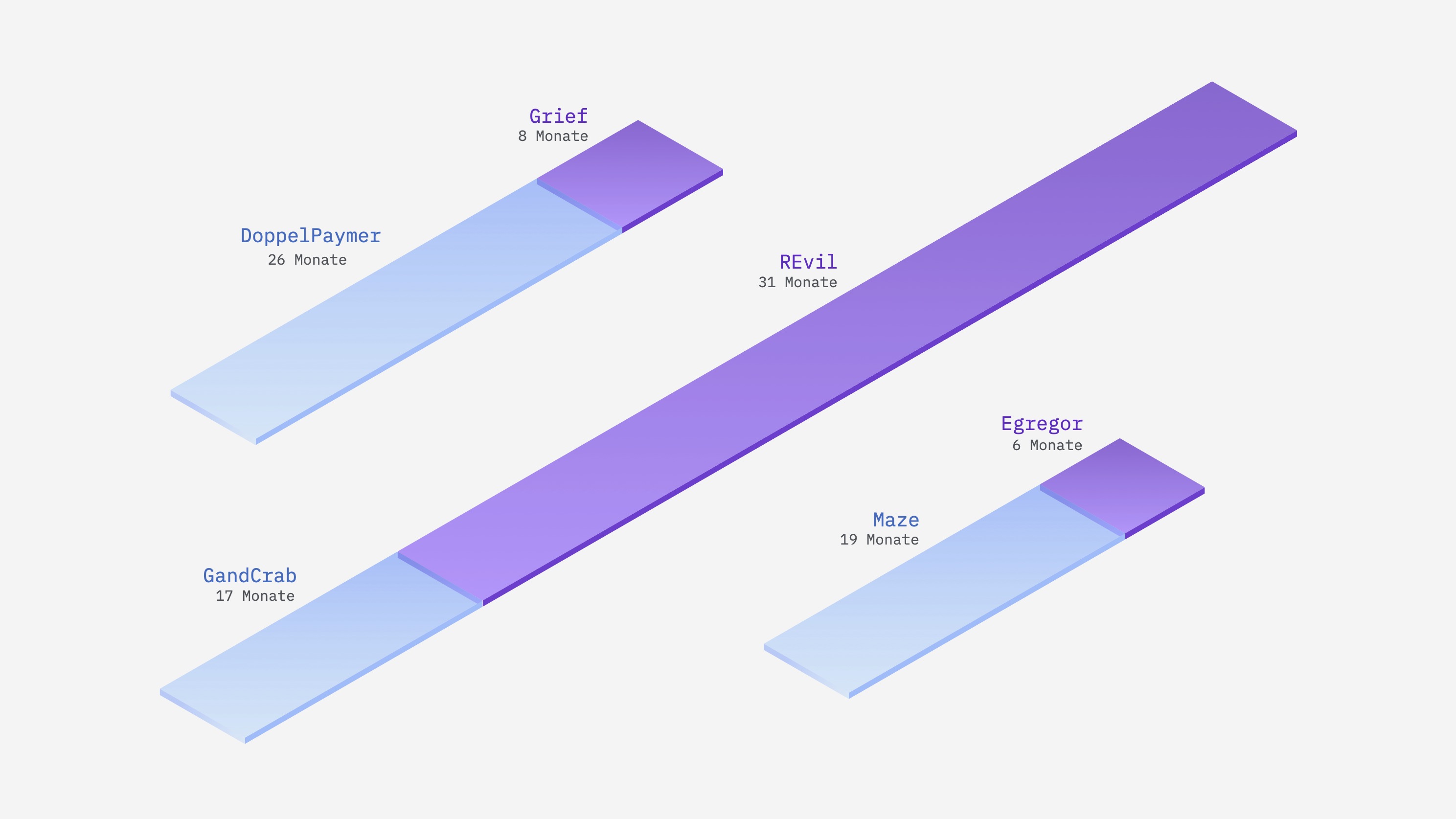

Ransomware ist nach wie vor die führende Angriffsart, auch wenn ihr Anteil an den Angriffen insgesamt rückläufig ist. Weshalb? Unsere Theorie nach ist dies die Folge von Strafverfolgungsmaßnahmen. Die REvil-Operation war für beachtliche 37 % der Ransomware-Angriffe verantwortlich. X-Force machte im vergangenen Jahr diese Angriffe unschädlich, bevor die Bande im Oktober 2021 aufgelöst wurde. Mitglieder der Bande wurden verhaftet. Zahlreiche aufgelöste Ransomware-Gruppen tauchen jedoch später unter neuen Namen wieder auf. Die Häufigkeit von Ransomware-Angriffen verlagert sich im Laufe eines Jahres. Häufig nehmen die Angriffe in den Monaten Mai und Juni zu. Ransomware-Angriffe scheinen im Spätsommer oder Frühherbst abzunehmen, wobei im Januar die geringsten Aktivitäten zu verzeichnen sind.

Umstrukturierungen der Angreifer: Bemerkenswerte Ransomware-Bande verleiht sich einen neuen Namen