L'industrie manufacturière devient l'industrie la plus attaquée au monde.

Pour la première fois en cinq ans, le secteur a dépassé ceux de la finance et de l'assurance concernant le nombre de cyberattaques qu'ils ont subies, accentuant ainsi les difficultés de la chaîne d'approvisionnement mondiale. Les fabricants ont une faible tolérance aux temps d'arrêt, et les acteurs du rançongiciel capitalisent sur les facteurs de stress opérationnels exacerbés par la pandémie.

Comment ils s'infiltrent : Principaux vecteurs d'infection pour l'industrie manufacturière

Les logiciels malveillants utilisent de nouvelles astuces sophistiquées pour s'infiltrer.

Alors que les défenses se renforcent, les logiciels malveillants deviennent plus innovants. Les attaquants utilisent de plus en plus les services de messagerie et de stockage en cloud pour se fondre dans le trafic légitime. Et certains groupes expérimentent de nouvelles techniques de chiffrement et de brouillage du code pour passer inaperçus.

À l'ère de la triple extorsion, les partenaires commerciaux peuvent vous mettre en danger.

La triple extorsion est une tactique qui se vulgarise et consiste à chiffrer et à voler des données, tout en menaçant de les rendre publiques et de lancer une attaque par déni de service distribué (DDoS) contre l'organisation concernée, à moins de verser une rançon.

Les gangs qui recourent aux rançongiciels se tournent également vers les partenaires commerciaux de leur principale victime pour les pousser à payer une rançon, afin d'éviter la fuite de leurs propres de données ou les perturbations des opérations causées par une attaque.

L'authentification multifacteur montre des signes prometteurs de succès.

L'authentification multifacteur (MFA) peut réduire le risque de plusieurs types d'attaques différentes, notamment rançongiciel, vol de données, compromission de la messagerie d'entreprise (BEC) et accès aux serveurs. Mais le nombre d'attaques BEC augmente dans les régions où l'authentification multifacteur est apparemment moins courante, comme en Amérique latine.

Les grandes marques sont le gros lot de votre organisation.

L'hameçonnage a été le premier vecteur d'infection en 2021, et les marques les plus imitées dans les kits d'hameçonnage figurent parmi les entreprises les plus importantes et les plus fiables : Microsoft, Apple et Google.

Quatre attaques sur dix commencent par un hameçonnage, mais X-Force Red, l'équipe mondiale de pirates de l'équipe rouge d'IBM qui s'introduit dans les organisations et découvre les vulnérabilités à risque, signale que l'ajout de l'hameçonnage vocal à une campagne de hameçonnage ciblée rend l'effort trois fois plus efficace qu'une campagne de hameçonnage classique.

Les vulnérabilités augmentent fortement avec le développement de l'Internet des Objets (IoT).

Le nombre de vulnérabilités liées aux appareils de l'Internet des Objets a augmenté de 16 % d'une année sur l'autre, contre un taux de croissance de seulement 0,4 % pour l'ensemble des vulnérabilités. Pour les systèmes de contrôle industriels, la hausse a été encore plus spectaculaire (50 %), ce qui représente un risque élevé, car les acteurs de la menace cherchent à perturber les secteurs de la fabrication et de l'énergie.

Problèmes de connectivité : nombre de vulnérabilités identifiées chaque année depuis 2011

Les organisations migrent vers le cloud et les attaquants les suivent.

Les logiciels malveillants ciblant les environnements Linux ont augmenté de façon spectaculaire en 2021, une augmentation qui peut être liée au fait qu'un nombre croissant d'entreprises se tournent vers des environnements basés sur le cloud, dont beaucoup s'appuient sur Linux pour leurs opérations.

Un acteur de la menace à connaître : un gang appelé LemonDuck a causé plusieurs compromissions observées par X-Force en 2021. Le logiciel malveillant LemonDuck est issu du cryptominage et a depuis construit un vaste botnet de dispositifs compromis ; il cible les systèmes Linux et Windows. Les campagnes de LemonDuck exploitent des événements d'actualité pour créer des appâts d'hameçonnage.

Un seul gang est à l'origine de 37 % des attaques par rançongiciel, la plus grande menace pour une organisation.

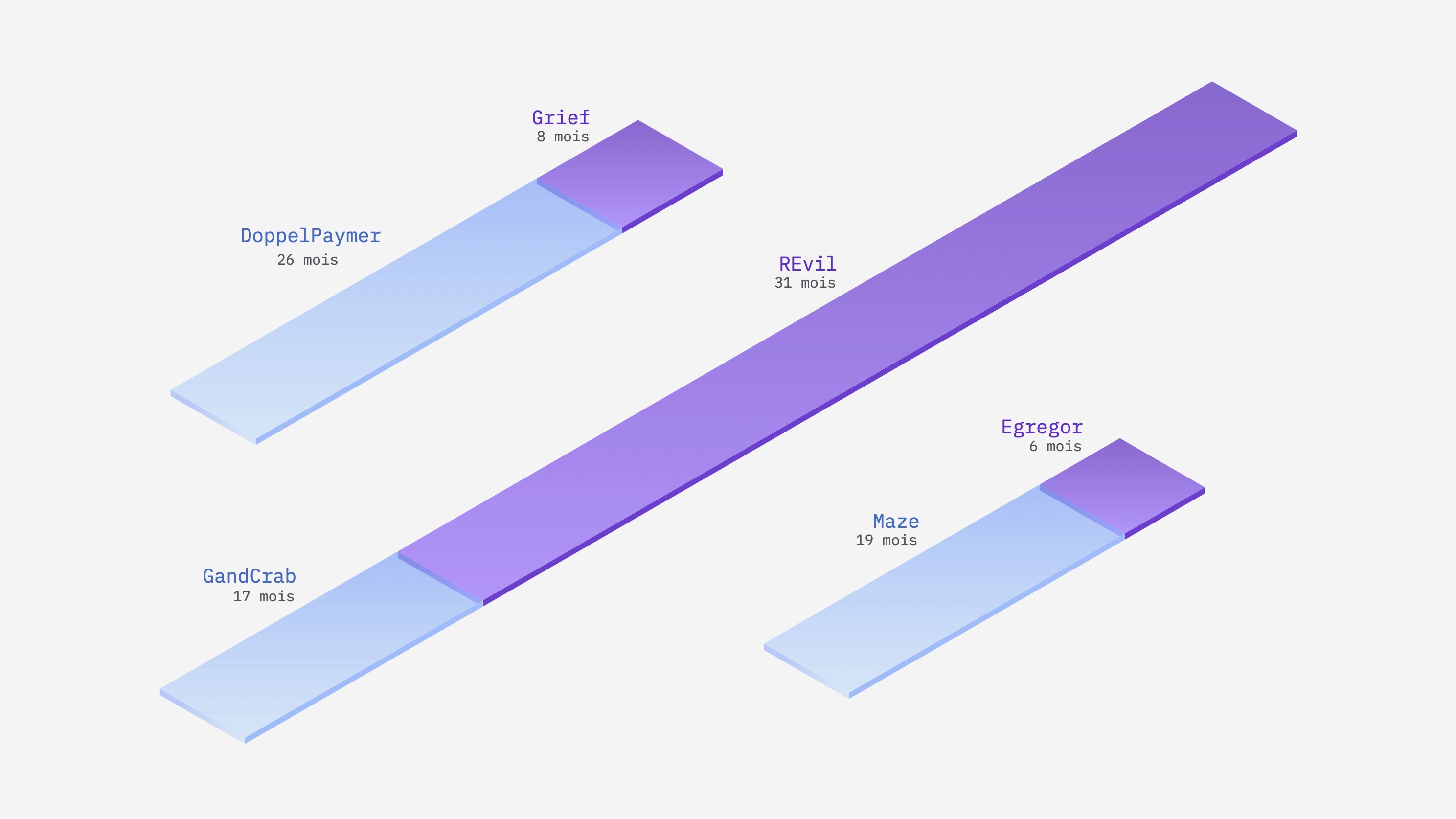

Les rançongiciels restent le principal type d'attaque, même si leur part dans l'ensemble des attaques a diminué. Pour quelles raisons ? Notre théorie est l’application de la loi. Le gang REvil a été à l'origine de 37 % des attaques par rançongiciel auxquelles X-Force a remédié l'année dernière, avant que le gang ne cesse ses activités en octobre 2021. Les membres de la bande ont été arrêtés, mais de nombreux groupes de piratage par rançongiciel qui se dissolvent réapparaissent ensuite sous de nouveaux noms. La fréquence des attaques par rançongiciel tend à s'accroître tout au long de l'année, augmentant souvent en mai et juin. Les attaques par rançongiciel semblent diminuer à la fin de l'été ou au début de l'automne, le mois de janvier étant le plus calme.

Transformations malveillantes : Les principaux rançongiciels changent de nom