IBM Security Trusteer Pinpoint Detect è SaaS per l'accertamento del rischio e la rilevazione delle frodi in tempo reale. Fa parte della famiglia di prodotti Trusteer nel portfolio IBM Security.

IBM Security Trusteer Pinpoint Detect aiuta le organizzazioni a stabilire in modo rapido e trasparente l'attendibilità delle identità digitali tramite un'esperienza del cliente senza compromissione della protezione. Si tratta di un software di accertamento del rischio in tempo reale, basato sul cloud, che analizza le identità online per distinguere gli utenti malevoli dai veri clienti. Trusteer Pinpoint Detect utilizza l'intelligenza artificiale e l'apprendimento automatico per proteggere i canali digitali dal controllo dei conti e dalle transazioni fraudolente e per rilevare i dispositivi degli utenti infettati da malware ad alto rischio.

Nel 2023, le organizzazioni hanno registrato un aumento del 71% degli attacchi informatici causati dallo sfruttamento delle identità. Dai un'occhiata al nuovo report per scoprire come salvaguardare al meglio le identità.

KuppingerCole Leadership Compass - Scopri perché Trusteer è stata nominata leader assoluto nell'ultima Leadership Compass: Fraud Reduction Intelligence Platforms (FRIP).

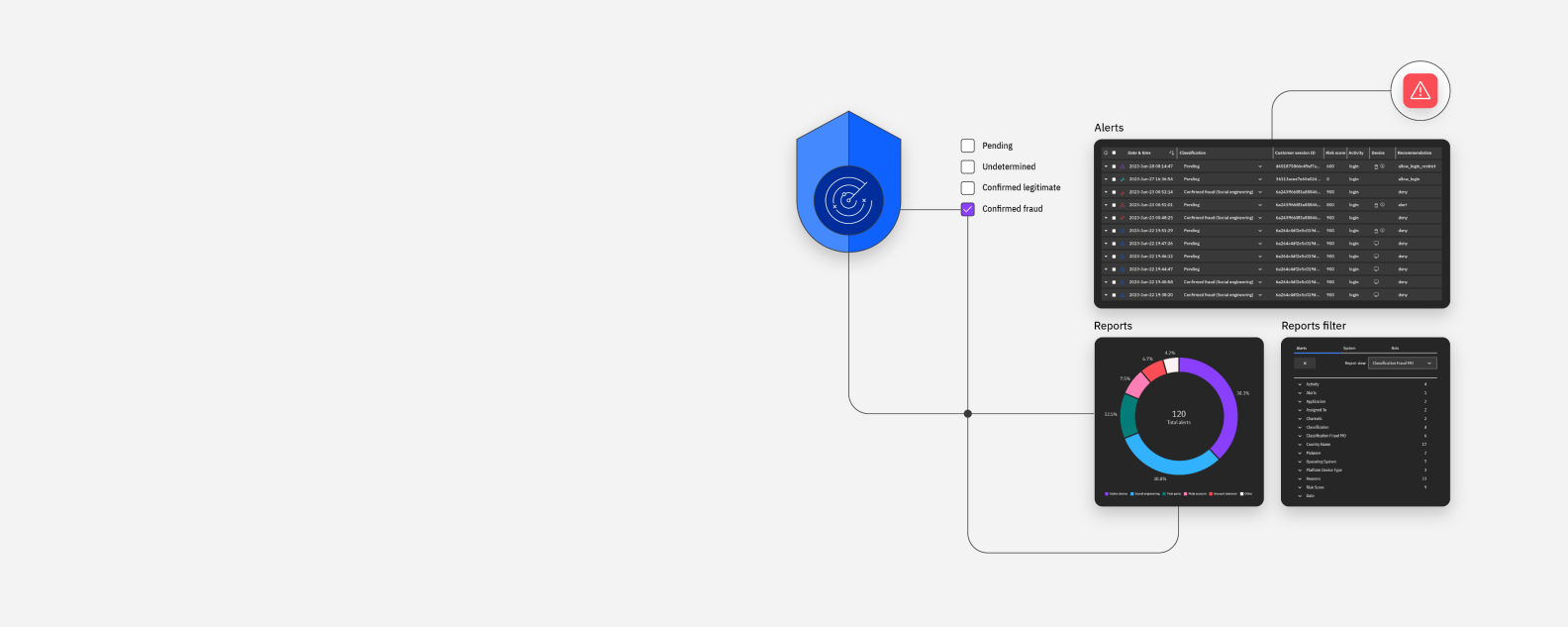

Trusteer valuta il rischio di sessione per autenticare gli utenti durante l'intero ciclo di vita multicanale.

Gli esperti di frode e protezione mantengono politiche adattabili.

Trusteer utilizza modelli di rilevazione avanzati e dati di consorzio globali per raggiungere un tasso di rilevazione elevato e ridurre i falsi positivi.

Rileva in modo trasparente gli utenti legittimi e malevoli.

Valuta il rischio in ogni sessione e attività sfruttando il nostro consorzio globale di intelligenza sui dispositivi.

Identifica e impedisci le transazioni fraudolente.

Ottieni una protezione immediata tramite l'analisi dei dati continua.

Adotta un approccio cognitivo per la profilazione comportamentale della biometria degli utenti su dispositivi mobili e desktop.

Rileva un'ampia gamma di malware dannosi per dispositivi mobili e desktop, che mirano al furto di credenziali e al controllo di account.

Rileva gli strumenti di accesso remoto legittimi e dannosi in un attacco informatico.

Accedi a modelli avanzati per rilevare mule ring utilizzati nelle transazioni fraudolente.

Proteggiti dagli attacchi fraudolenti sul dispositivo utilizzati nell'ingegneria sociale e nelle truffe.

Casi d’uso

Scopri il potenziale ROI che le aziende possono ottenere implementando IBM Security Trusteer.

Scopri come il punteggio consente esperienze di autenticazione fluide per i clienti.

Scopri una nuova tendenza nel settore dei malware informatici mobili di tipo finanziario che prende di mira Android e che sta sostituendo il classico approccio a sovrapposizione.

Quando usi le offerte di IBM Cloud®, la tua azienda potrà scalare e adattarsi rapidamente alle necessità di business in evoluzione senza compromettere la protezione, la privacy e i livelli di rischio. Maggiori informazioni sulla protezione di IBM Cloud.

Questa offerta risponde ai seguenti standard del settore e di conformità globale, a seconda dell'edizione selezionata.

- Scudo UE-USA per la privacy e framework dello Scudo Svizzera-Stati Uniti per la privacy

- FFIEC per Financial USA

- ISO 27001

- SOC2 Type 2 (SSAE 16)

Per saperne di più sulla conformità e sulle certificazioni per una determinata edizione dell'offerta, consulta le specifiche tecniche per la sicurezza e la privacy dei dati dei servizi cloud.

Valuta in modo trasparente il rischio delle identità digitali nuove e guest.

Accedi a una libreria di sicurezza integrata per le applicazioni web per dispositivi mobili native.

Rileva e correggi il malware e identifica gli attacchi di phishing in pochi minuti.

Domande frequenti

Consulta le risposte alle domande più frequenti su questo prodotto.

Con Pinpoint Detect, Trusteer fornisce conoscenza completa sull'identità digitale per determinare in modo fluido se l'utente che accede al servizio è il vero utente di quell'identità.

Nel panorama delle minacce odierne le aziende spesso devono scendere a compromessi tra protezione ed esperienza del cliente. La tecnologia di attendibilità delle identità digitali consente alle aziende di misurare rischio e attendibilità per mantenere sicuro il percorso digitale del cliente, offrendo al contempo una migliore esperienza digitale.

IBM Security Trusteer Pinpoint Detect consente la raccolta di intelligenza dagli endpoint digitali, ovvero l'app mobile, il browser mobile o i browser desktop dell'organizzazione e combina le informazioni con fonti di intelligenza IBM mondiali e fonti di intelligenza complementari di terze parti.

IBM Security Trusteer Pinpoint Detect prende in considerazione 5 domini di contesto durante la valutazione del rischio: identità e attributi dell'utente, informazioni e igiene del dispositivo, attività eseguita o accesso alle risorse, fattori ambientali come ubicazione e reti IP e informazioni comportamentali.

Pinpoint Detect funziona in modo trasparente, senza la necessità di scaricare file eseguibili o plugin sul computer dell'utente. Per le applicazioni Web, Pinpoint utilizza codice incorporato nella pagina Web. Per le applicazioni mobili, l'app dell'organizzazione utilizza IBM Security Trusteer Mobile SDK.

Come soluzione SaaS (Software as a Service), Pinpoint Detect può essere distribuito rapidamente e facilmente. La procedura migliore consiste nel seguire un processo di distribuzione in quattro fasi, che include finalizzazione, implementazione, avvio e convalida con addestramento.

Avvia la demo interattiva per una procedura dettagliata o ricevi informazioni su tecniche di implementazione più dettagliate nella Security Learning Academy.

IBM Security Trusteer Pinpoint Assure valuta il rischio di utenti nuovi o anonimi. IBM Security Trusteer Pinpoint Detect valuta continuamente le identità digitali degli utenti noti o abilitati. Infine, IBM Security Trusteer Pinpoint Verify consente alle organizzazioni di confermare l'attendibilità per gli utenti ad alto rischio con un'autenticazione avanzata.

Avvia la demo interattiva per una procedura dettagliata o ricevi informazioni su tecniche di implementazione più dettagliate nella Security Learning Academy.

I prodotti IBM Security Trusteer sono utilizzati principalmente da banche, istituti finanziari, assicuratori, rivenditori, telecomunicazioni, viaggi e trasporti.

In generale, le soluzioni Software as a Service (SaaS) consentono una distribuzione rapida e semplice. La distribuzione SaaS consente inoltre a Trusteer di utilizzare una protezione dalle minacce agile e continua, che sfrutta AI e analitica per individuare nuove minacce e nuovi schemi.