Le transfert de vos activités vers le cloud impose une stratégie plus intelligente. Les données de sécurité sont fréquemment disséminées dans divers environnements cloud et sur site, ce qui génère des failles et des vulnérabilités.

IBM Cloud Pak for Security peut vous aider à approfondir vos analyses, à atténuer les risques et à accélérer le niveau de réponse. Grâce à une plateforme de sécurité ouverte capable de soutenir votre stratégie Zero Trust, vous pouvez vous appuyer sur vos actifs existants sans déplacer vos données, ce qui contribue à améliorer l'efficacité et la collaboration au sein de votre équipe.

En 2023, 70 % des cyberattaques ont ciblé les secteurs des infrastructures critiques. Consultez le nouveau rapport pour accéder à des informations plus approfondies sur les tactiques des pirates informatiques.

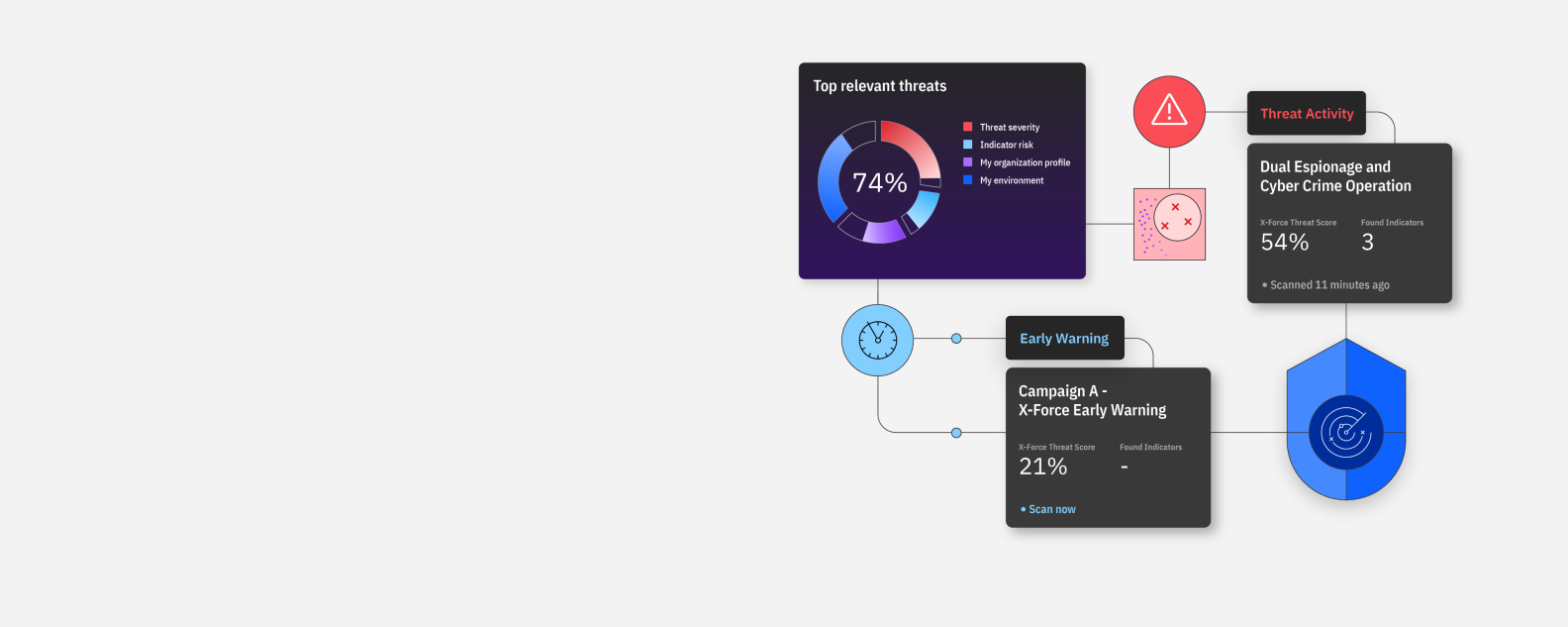

La fonctionnalité IBM Threat Intelligence Insights d’IBM Cloud Pak for Security fournit des renseignements détaillés et exploitables sur les menaces à partir d’un profil personnalisé et de la télémétrie environnementale. Donnez la priorité aux menaces susceptibles d’affecter votre entreprise. Enquêtez sur les menaces à partir de plusieurs sources cloisonnées et remédiez aux cybermenaces depuis une console unifiée.

Séparez le signal du bruit grâce à un score de risque adaptatif qui vous permet de hiérarchiser les menaces pertinentes.

Passez au crible vos sources de données connectées pour trouver des indicateurs malveillants dans l’ensemble de votre actif environnemental.

Répondez rapidement et efficacement à la menace en garantissant une transition fluide entre les renseignements sur les menaces et l’étape d’investigation et de résolution.

IBM Security Data Explorer pour IBM Cloud Pak for Security permet de fédérer les investigations au niveau d’IBM et de sources de données tierces. Connectez les analyses provenant de plusieurs solutions de sécurité, data lakes et outils de détection et de réponse des points de terminaison. Profitez d’analyses provenant d’environnements multicloud surveillés par des outils SIEM, tels que Splunk and IBM Security QRadar.

Simplifiez vos processus grâce à des outils d’intégration préconfigurés et open source.

Explorez tous vos jeux de données depuis un seul écran.

Utilisez des requêtes intelligentes pour explorer les diverses sources de données.

Sauvegarde des artefacts, accélération de la collaboration et de la résolution des problèmes.

IBM Security Risk Manager pour IBM Cloud Pak for Security contextualise et normalise les données sur les risques provenant de l’ensemble de l’entreprise afin de fournir une vue plus complète des risques de sécurité concernant une organisation. Etudiez les domaines de risque identifiés et utilisez l’intégration des cas d’utilisation pour une résolution rapide avec un impact minimal sur l’entreprise.

Normaliser les données liées aux risques provenant des divers outils de sécurité.

Contextualiser les domaines de risque pour identifier les priorités.

Utiliser les explorations en aval pour découvrir les différents vecteurs de risque.

Voir comment les actions d’atténuation précédentes ont permis de réduire les zones de risque.

Cas d’utilisation par fonctionnalité

Cas d’utilisation par rôle

Découvrir comment vous pouvez renforcer les opérations de sécurité dans le cadre de vos fonctions.

ESG a interrogé 376 professionnels de l’informatique et de la cybersécurité, au sein d’organisations aux Etats-Unis et au Canada, tous responsables à titre individuel de l’évaluation, de l’achat et de l’utilisation de produits et de services de sécurité en matière de détection et de réponse aux menaces.

Découvrez comment la nouvelle suite IBM Security QRadar a été étendue pour inclure EDR, XDR et SOAR, ainsi que de nouvelles capacités d’analyses des journaux cloud-natives pour permettre la collecte, l’analyse, la visualisation et la recherche rapide de données à l’échelle de manière rentable.

Le Threat Intelligence Index 2023 révèle que les attaques par ransomware se développent rapidement. IBM Cloud Pak for Security peut aider les organisations à se prémunir et se défendre contre ces attaques.

Voir une démo expliquant comment la nouvelle suite QRadar peut accélérer le temps de réponse à l’aide d’une expérience unifiée pour les analystes, d’une IA et d’une automatisation avancées, ainsi que d’une plateforme ouverte pour se connecter à vos outils existants.

Découvrez comment protéger vos collaborateurs et vos données contre les cyberattaques. Obtenez des informations plus approfondies sur les tactiques des pirates informatiques et des recommandations pour protéger votre organisation de manière proactive.

Foire aux questions

IBM Cloud Pak for Security est une plateforme logicielle conteneurisée pré-intégrée à Red Hat OpenShift. Elle vous permet d'intégrer rapidement vos outils de sécurité existants pour générer des analyses plus détaillées sur les menaces, orchestrer les actions et automatiser les réponses, tout laissant vos données où elles se trouvent.

IBM Cloud Pak for Security est une plateforme permettant de créer un écosystème de sécurité intégré. Les offres de base vous permettront de répondre à deux besoins critiques :

- Simplifier et accélérer les investigations : grâce à la recherche fédérée, vous pouvez enquêter sur les menaces et les indicateurs de compromission (IOC) dans l’ensemble de l’organisation en utilisant les outils de sécurité déjà en place. Découvrez et analysez ces analyses en les comparant à vos sources de renseignements sur les menaces ou à celles d’IBM.

- Réagir rapidement et en profondeur aux menaces : l’orchestration et l’automatisation vous aident à répondre aux incidents de cybersécurité en toute confiance. Identifiez et répondez aux menaces en automatisant et en hiérarchisant les tâches, et en collaborant avec les équipes.

IBM Cloud Pak for Security se connecte à des outils et des sources de données tiers, y compris plusieurs SIEM, systèmes de détection de points de terminaison, services de renseignements sur les menaces et référentiels d'identité et de cloud.

Vous pouvez également créer un connecteur personnalisé dans votre environnement avec n’importe quel outil ou base de données interne. IBM Security propose un certain nombre d’options pour vous aider, notamment :

- Une technologie open source développée de manière collaborative au sein de la communauté de sécurité par l’OASIS Open Cybersecurity Alliance (lien externe à ibm.com).

- IBM Security Expert Labs, spécialisé dans le conseil et le développement dans le cadre de l’analyse et la création d’un connecteur pour votre environnement

IBM Cloud Pak for Security fournit actuellement des connecteurs pour les sources de données suivantes :

- IBM Security QRadar : une solution de gestion des informations et des événements de sécurité (SIEM) qui aide les équipes de sécurité à détecter et hiérarchiser les menaces à l’échelle de l’entreprise. Elle génère des analyses intelligentes qui permettent aux équipes d’intervenir rapidement et d’atténuer l’impact des incidents.

- IBM Security QRadar on Cloud : QRadar on Cloud vous donne accès à tous les avantages et au support client d’IBM Security QRadar, mais à travers un déploiement hébergé dans le cloud.

- Splunk Enterprise Security : une solution SIEM qui capture et met en corrélation des données générées par des machines en temps réel dans un référentiel consultable permettant de générer des graphiques, des rapports, des alertes, des tableaux de bord et des visualisations.

- Elasticsearch : un moteur de stockage, de recherche et d’analyse distribué en temps réel. Il est utile dans de nombreux cas d’utilisation, mais surtout lorsqu’il s’agit d’indexer des flux de données semi-structurées, tels que des journaux ou des paquets réseau décodés.

- Carbon Black CB Response : une solution de réponse aux incidents (RI) et de recherche des menaces en temps réel, hautement évolutive, qui garantit une visibilité totale aux centres d’opérations de sécurité les plus avancés et aux équipes RI.

- BigFix : une solution de gestion de la conformité, des points de terminaison et de la sécurité dédiée aux organisations. Les organisations peuvent surveiller et prendre en charge tous les points de terminaison physiques ou virtuels via la plateforme et les applications BigFix.

- Microsoft Defender Advanced Threat Protection : plateforme permettant d’anticiper, détecter, rechercher et répondre aux menaces avancées.

- IBM Security Guardium : plateforme complète de protection des données qui recherche et classifie les données, surveille et audite l’activité pour protéger les données sensibles dans les environnements de cloud hybride.

- IBM Cloud Security Advisor : tableau de bord de sécurité qui assure une gestion centralisée de la sécurité. Le tableau de bord unifie les données relatives aux vulnérabilités et au réseau, ainsi que les résultats des applications et des systèmes provenant d’IBM Services, des partenaires et de sources définies par l’utilisateur.

IBM Cloud Pak for Security dispose également de deux types de connecteurs spéciaux qui permettent un partage des renseignements sur les menaces et prennent en charge les tests et l’utilisation de connecteurs non certifiés encore en cours de développement :

- STIX Bundle : vous pouvez utiliser STIX Bundle à la place d’un connecteur de source de données pour partager les renseignements sur les cybermenaces en utilisant STIX Objects. Avec STIX Bundle en tant que source de données, vous pouvez rechercher n’importe quel modèle d’attaque, campagne, plan d’action, identité, indicateur, ensemble d’intrusions, logiciel malveillant, rapport, acteur de la menace, outil et vulnérabilité.

- Source proxy : configurez une connexion à une source de données proxy pour pointer vers un nouveau connecteur que vous développez et testez dans IBM Cloud Pak for Security. Enregistrez les informations d'un hôte qui exécute l'instance distante du projet STIX-shifter (lien externe à ibm.com) pour votre nouveau connecteur.

Open Cybersecurity Alliance (OCA), un projet open source d'OASIS, a pour objet d'uniformiser le paysage fragmenté de la cybersécurité et de permettre à des produits de sécurité disparates d'échanger librement des informations grâce à diverses technologies, normes et procédures dont l'utilisation repose sur un principe de commun accord.

IBM Security est l'un des fondateurs et fait partie des premiers contributeurs au projet OCA. IBM contribue à l'OCA avec la technologie de recherche fédérée STIX Shifter, qui est une fonctionnalité de base offerte avec IBM Cloud Pak for Security.

Réservez une consultation gratuite avec un spécialiste afin de discuter des besoins de votre entreprise.