Gesamtstrukturübergreifende und domänenübergreifende Authentifizierung für Mobile Enterprise Gateway (MEG) verwenden

Bevor Benutzer auf Intranetressourcen zugreifen können, erfordert Mobile Enterprise Gateway (MEG) die Authentifizierung von Benutzern bei den Unternehmensverzeichnisservices. Mobile Enterprise Gateway (MEG) kann sowohl mit Active Directory als auch mit LDAP-Servern für diesen Benutzerauthentifizierungstyp integriert werden.

Informationen zu dieser Task

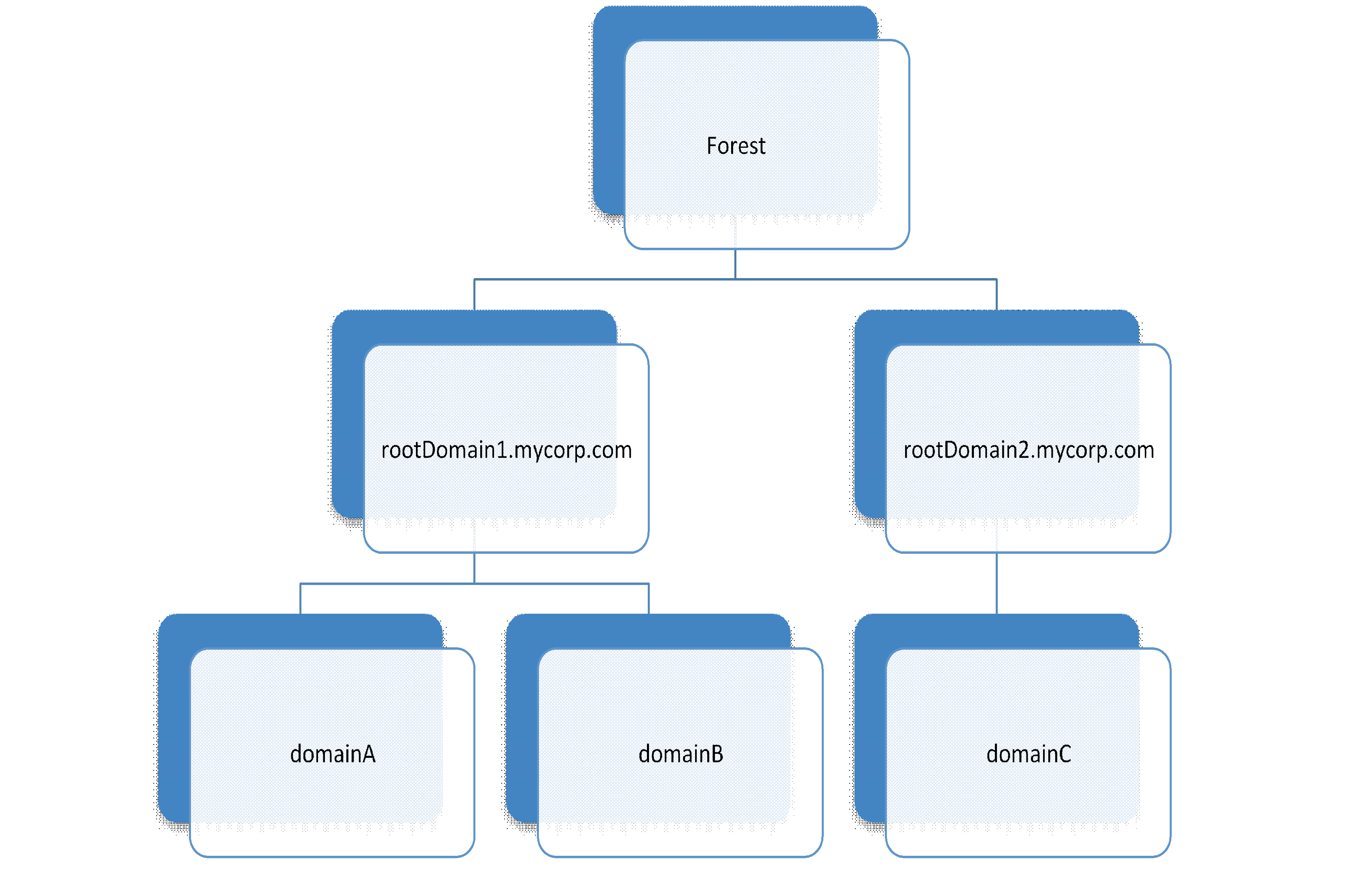

Für die Integration mit Active Directory für die Benutzerauthentifizierung müssen Sie das Gateway als Servicekonto konfigurieren, das einen Domänenbenutzer für eine bestimmte Domäne darstellt. Standardmäßig authentifiziert das Gateway nur Benutzer, die zu einer bestimmten Domäne in der Gesamtstruktur gehören. Um mehrere Active Directory -Umgebungen zu betreiben, die mehrere Domänen in einer Gesamtstruktur oder mehrere Gesamtstrukturen verwenden, verwenden Sie die Mobile Enterprise Gateway (MEG) -Implementierung für Active Directory zur Benutzerauthentifizierung, um Vertrauen für Umgebungen mit mehreren Gesamtstrukturen oder mehreren Domänen zu ermöglichen.

Wenn Sie die Benutzerauthentifizierung für Active Directory aktivieren, authentifiziert die Standardimplementierung die Benutzer nur im Kontext der Dienstkontodomäne. Um den Authentifizierungsbereich auf alle Forests und Domänen zu erweitern, müssen Sie einen Registrierungsschlüssel manuell ändern, um die Multi-Forest- oder Multi-Domain-Authentifizierung für das Gateway zu unterstützen.