Wenn Sie Ihr Geschäft in die Cloud verlagern, müssen Ihre Abläufe smarter werden. Sicherheitsdaten sind häufig über Cloud- und lokale Umgebungen verteilt und legen Schwachstellen und Sicherheitslücken offen.

Mit IBM® Cloud Pak for Security können Sie umfassendere Erkenntnisse gewinnen, Risiken begrenzen und schneller reagieren. Mit einer offenen Sicherheitsplattform, die Ihre Zero-Trust-Strategie vorantreibt, können Sie auf bereits getätigten Investitionen aufbauen und gleichzeitig Ihre Daten dort belassen, wo sie sind – und so Ihrem Team helfen, effizienter und kollaborativer zu werden.

Im Jahr 2023 richteten sich 70 % der Cyberangriffe gegen kritische Infrastrukturbranchen. Lesen Sie den neuen Bericht, um mehr über die Taktiken der Angreifer zu erfahren.

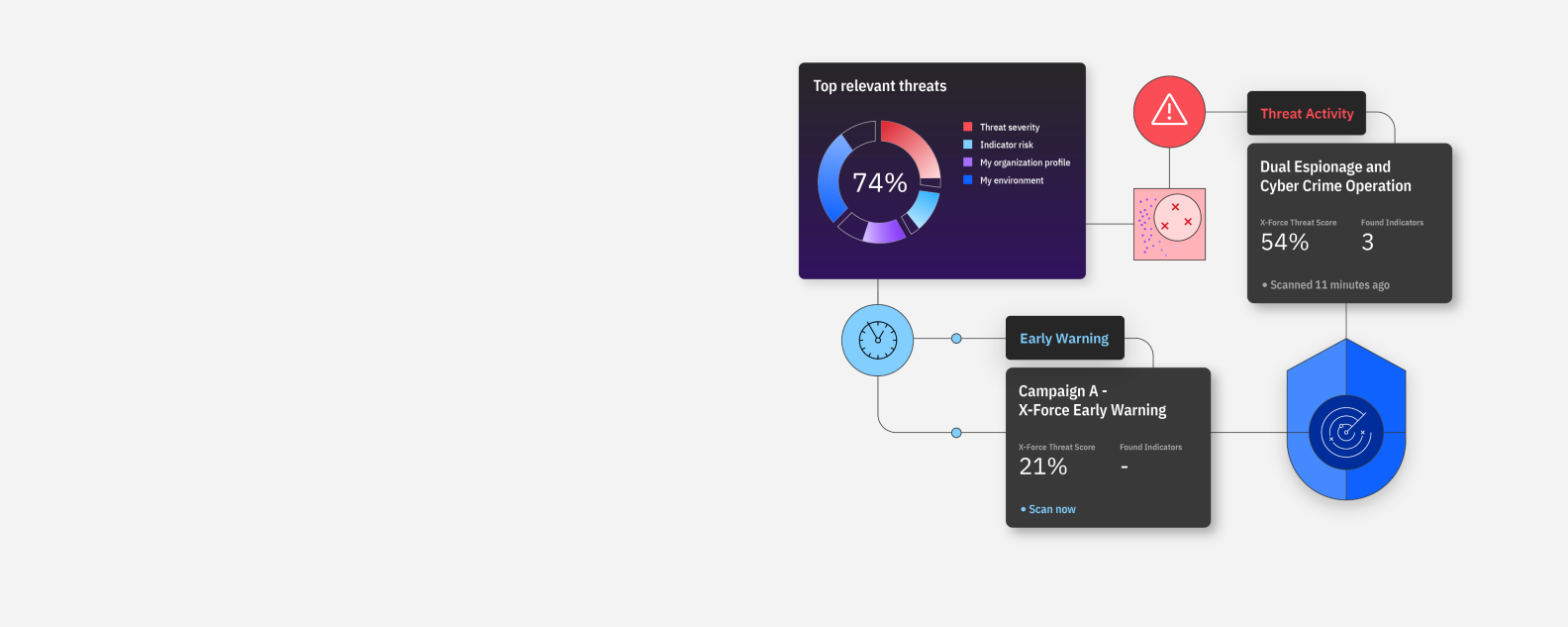

IBM® Threat Intelligence Insights liefert als Funktionalität von IBM® Cloud Pak for Security detaillierte, umsetzbare Bedrohungsdaten, basierend auf einem benutzerdefinierten Profil und Umgebungstelemetrie. So können Sie die wichtigsten Sicherheitsbedrohungen für Ihr Unternehmen priorisieren. Die Untersuchung von Bedrohungen über verschiedene isolierte Quellen hinweg und die Beseitigung von Cybergefahren erfolgen mühelos über eine einzige Konsole.

Mithilfe eines adaptiven Risikobewertungssystems erkennen Sie die bedeutsamen Muster und können die relevanten Bedrohungen präzise priorisieren.

Ein Scan der verbundenen Datenquellen deckt schädliche Indikatoren in sämtlichen Assets auf.

Bedrohungen können schnell und effizient behoben werden, indem Sie von den gewonnenen Bedrohungsdaten nahtlos zur Untersuchung und Korrektur übergehen.

Mit IBM® Security Data Explorer für IBM® Cloud Pak for Security sind übergreifende Untersuchungen über Datenquellen von IBM und anderen Anbietern hinweg möglich. Verknüpfen Sie Erkenntnisse aus verschiedenen Sicherheitslösungen, Tools zur Endpunkterkennung und Reaktion (Endpoint Detection and Response) sowie in Data Lakes gespeicherten Daten. Gewinnen Sie Erkenntnisse aus Multi-Cloud-Umgebungen, die von SIEM-Tools wie Splunk und IBM® Security QRadar überwacht werden.

Vorgefertigte Integrationen und Open-Source-Tools ermöglichen einfachere Prozesse.

Sie können sämtliche Datensätze aus unterschiedlichen Quellen in einer Ansicht durchsuchen.

Mit intelligenten Abfragen kann über Datenquellen hinweg untersucht werden.

Sie können Artefakte speichern, die Zusammenarbeit beschleunigen und Sicherheitslücken beheben.

IBM® Security Risk Manager für IBM® Cloud Pak for Security kontextualisiert und normalisiert Risikodaten aus dem gesamten Unternehmen. So erhalten Sie einen umfassenderen Überblick über die Sicherheitsrisiken Ihrer Organisation. Sie können identifizierte Risikobereiche mühelos untersuchen und die Integration mit Cases nutzen, um schnell und mit minimalen Auswirkungen auf das laufende Geschäft Abhilfe zu schaffen.

Risikodaten aus verteilten Sicherheitstools werden normalisiert.

Risikobereiche können kontextualisiert werden, um Prioritäten festzulegen.

Dank Drilldowns können Sie verschiedene Risikovektoren ermitteln.

Informationen über zuvor ergriffene Maßnahmen zur Schadensbegrenzung zeigen auf, inwiefern Risikobereiche reduziert werden konnten.

Anwendungsfälle nach Funktionalität

Anwendungsfälle nach Rolle

Erfahren Sie, wie Sie die Sicherheitsabläufe in Ihrer Funktion verbessern können.

ESG hat 376 IT- und Cybersicherheitsexperten von Unternehmen in den USA und Kanada befragt, die persönlich für die Evaluierung, den Kauf und die Anwendung von Produkten und Diensten zur Erkennung und Beantwortung von Sicherheitsbedrohungen verantwortlich sind.

Erfahren Sie, wie die neue IBM® Security QRadar Suite um EDR, XDR und SOAR erweitert wurde und warum neue Analysefunktionen für cloudnative Protokolle die Erfassung, Analyse, Visualisierung und blitzschnelle Suche von Daten im großen Maßstab ermöglichen.

Nach Angaben aus dem Threat Intelligence Index von 2023 spielen sich Ransomware-Angriffe immer schneller ab. Mit IBM® Cloud Pak for Security können sich Unternehmen besser gegen sie schützen und verteidigen.

In unserer Demo zeigen wir Ihnen, wie die neue QRadar-Suite die Reaktionszeit beschleunigen kann, indem sie eine einheitliche Analystenerfahrung, fortschrittliche KI und Automatisierung auf einer offenen Plattform zur Verbindung mit vorhandenen Tools bietet.

Erfahren Sie, wie Sie Ihre Mitarbeiter und Daten vor Cyberangriffen schützen können. Holen Sie sich bessere Erkenntnisse zu den Taktiken der Angreifer und Empfehlungen für den proaktiven Schutz Ihres Unternehmens.

Häufig gestellte Fragen

IBM® Cloud Pak for Security ist eine containerisierte Softwareplattform, die standardmäßig in Red Hat OpenShift integriert ist. Mit ihrer Hilfe können Sie vorhandene Sicherheitstools zügig integrieren, um aussagekräftigere Informationen zu Sicherheitsbedrohungen zu gewinnen, Maßnahmen zu orchestrieren und Reaktionen zu automatisieren – während Ihre Daten dort bleiben können, wo sie sind.

IBM® Cloud Pak for Security ist eine Plattform zum Aufbau einer integrierten Sicherheitsumgebung. Mit den ersten Angeboten werden zwei entscheidende Bedürfnisse adressiert:

- Vereinfachen und Beschleunigen von Untersuchungen: Mithilfe der übergreifenden Suche können Sie Bedrohungen und Kompromittierungsindikatoren (Indicators of Compromise, IOC) im gesamten Unternehmen untersuchen, indem Sie die bereits vorhandenen Sicherheitstools nutzen. Anhand Ihrer eigenen Threat-Intelligence-Quellen oder jenen von IBM können Sie diese Informationen dann erkunden und zweckmäßig analysieren.

- Zügige und umfassende Maßnahmen gegen Sicherheitsbedrohungen: Orchestrierung und Automatisierung helfen Ihnen, souverän auf Cybersicherheitsvorfälle zu reagieren. Finden und beheben Sie Sicherheitsbedrohungen, indem Sie Aufgaben automatisieren und priorisieren und teamübergreifend zusammenarbeiten.

IBM® Cloud Pak for Security stellt eine Verbindung zu Tools und Datenquellen von anderen Anbietern her, darunter mehrere SIEMs, Endpunkt-Erkennungssysteme, Threat-Intelligence-Dienste sowie Identitäts- und Cloud-Repositorys.

Sie können auch benutzerdefinierte Konnektoren für jedes Tool oder jede selbst erstellte Datenbank in Ihrer Umgebung erzeugen. IBM® Security bietet eine Reihe von unterstützenden Features, darunter:

- Open-Source-Technologie, gemeinsam entwickelt mit der Sicherheitscommunity der OASIS Open Cybersecurity Alliance (Link verweist auf Inhalte außerhalb von IBM.com)

- Beratung und Entwicklung via IBM® Security Expert Labs zur Analyse und Erstellung von Konnektoren für Ihre Umgebung

IBM® Cloud Pak for Security stellt derzeit Konnektoren für die folgenden Datenquellen bereit:

- IBM® Security QRadar: Eine SIEM-Lösung (Security Information and Event Management), mit der Sicherheitsteams die Bedrohungen im gesamten Unternehmen präzise erkennen und priorisieren können. Sie bietet intelligente Erkenntnisse, dank derer Teams schnell Maßnahmen ergreifen können, um die Auswirkungen von Sicherheitsvorfällen zu minimieren.

- IBM® Security QRadar on Cloud: Mit QRadar on Cloud genießen Sie alle Vorteile und den Kundensupport von IBM® Security QRadar in einer gehosteten Bereitstellung aus der Cloud.

- Splunk Enterprise Security: Eine SIEM-Lösung, die maschinengenerierte Daten in Echtzeit erfasst und in einem durchsuchbaren Repository korreliert, aus dem Diagramme, Berichte, Alerts, Dashboards und Visualisierungen generiert werden können.

- Elasticsearch: Eine Engine für die Suche, Analyse und dezentrale Speicherung von Daten. Sie ist in vielen Anwendungsfällen von Vorteil, vor allem wenn es darum geht, Ströme halbstrukturierter Daten wie Protokolle oder dekodierte Netzwerkpakete zu indexieren.

- Carbon Black CB Response: Eine hoch skalierbare Echtzeit-Lösung für die Bedrohungsjagd und Incident Response (IR), dank derer Security Operations Center mit hohen Sicherheitsanforderungen und IR-Teams von ungefilterter Sichtbarkeit von Bedrohungsereignissen profitieren.

- BigFix: Eine Unternehmenslösung für Konformitäts-, Endpunkt- und Sicherheitsmanagement. Über die BigFix-Platform und -Anwendungen können Unternehmen jeden physischen und virtuellen Endpunkt überwachen und verwalten.

- Microsoft Defender Advanced Threat Protection: Eine Plattform zum Verhindern, Erkennen, Untersuchen und Bekämpfen von komplexen Bedrohungen.

- IBM® Security Guardium: Eine umfassende Datenschutzplattform, die zum Schutz sensibler Daten in Hybrid Cloud Umgebungen nicht nur Daten erkennt und klassifiziert, sondern auch Aktivitäten überwacht und prüft.

- IBM® Cloud Security Advisor: Ein Sicherheits-Dashboard für zentralisiertes Sicherheitsmanagement. Das Dashboard vereint Daten zu Sicherheitslücken und Netzwerkdaten sowie Anwendungs- und Systemergebnisse von IBM® Services, Partnern und benutzerdefinierten Quellen.

IBM® Cloud Pak for Security verfügt außerdem über zwei spezielle Typen von Konnektoren. Sie ermöglichen den Austausch von Bedrohungsinformationen und unterstützen das Testen und Anwenden nicht zertifizierter Konnektoren, die sich noch in der Entwicklung befinden:

- STIX Bundle: Verwenden Sie ein STIX Bundle anstelle eines Datenquellenconnectors, um Informationen zu Cyberbedrohungen mithilfe von STIX Objects weiterzugeben. Mit dem STIX Bundle als Datenquelle können Sie nach jeglicher Art von Angriffsmuster, Kampagne, Vorgehensweise, Identität, Indikator, unbefugtem Zugriff, Malware, Bericht, Bedrohungsakteur, Tool oder Sicherheitslücke suchen.

- Proxy-Quelle: Konfigurieren Sie eine Proxy-Datenquellenverbindung so, dass sie auf einen neuen Konnektor verweist, den Sie in IBM® Cloud Pak for Security entwickeln und testen. Geben Sie Details zu einem Host an, auf dem die ferne Instanz des STIX-Shifter-Projekts für Ihren neuen Konnektor ausgeführt wird (Link verweist auf externe Inhalte).

Die Open Cybersecurity Alliance (OCA), ein offenes OASIS-Projekt, zielt darauf ab, die fragmentierte Cybersicherheitslandschaft zusammenzubringen. Damit die Informationen aus unterschiedlichen Sicherheitsprodukten ohne zusätzlichen Aufwand in freien Austausch treten können, werden gemeinsam vereinbarte Technologien, Standards und Verfahren eingesetzt.

IBM® Security ist ein Gründungsmitglied und trägt seit Beginn zum OCA-Projekt bei. Mit der STIX Shifter-Technologie für übergreifende Suchvorgänge steuert IBM eine Kernfunktion der IBM® Cloud Pak for Security zur OCA bei.

Vereinbaren Sie ein Beratungsgespräch mit einem Experten, um Ihre spezifischen Geschäftsanforderungen zu besprechen.