Le logiciel IBM Security Guardium Vulnerability Assessment analyse les infrastructures de bases de données sur site et dans le cloud pour détecter les vulnérabilités et appliquer des actions correctives. Il fait partie de la gamme de logiciels de sécurité des données IBM Guardium et s’intègre aux solutions de sécurité existantes telles qu’IBM QRadar ou HP ArcSight.

Identifier les vulnérabilités dans vos environnements de données est essentiel pour comprendre et gérer votre posture en matière de sécurité des données. IBM Security Guardium Vulnerability Assessment analyse les infrastructures de données (telles que les bases de données, les entrepôts de données et les environnements de big data sur site et dans le cloud) pour détecter les vulnérabilités et suggérer des actions correctives basées sur les références issues de STIG, CIS, CVE et d’autres normes de configuration.

Guardium Vulnerability Assessment identifie les failles de sécurité dans les bases de données (correctifs manquants, mots de passe faibles, modifications non autorisées, privilèges mal configurés, nombre excessif de connexions administrateur, activités inhabituelles en dehors des heures de travail, par exemple) et autres vulnérabilités de comportement comme le partage de compte. Cette solution fournit ensuite des rapports complets et formule des suggestions pour traiter les vulnérabilités détectées et renforcer vos environnements de base de données.

Guardium Vulnerability Assessment est intégré à la solution Guardium Data Protection, mais il peut être installé en tant que solution autonome pour un cas d’utilisation donné.

Gérer l’hébergement des données : mesures essentielles pour la conformité de l’entreprise

Consultez le X-Force Threat Intelligence Index 2024 pour en savoir plus sur les tactiques des attaquants et les recommandations pour protéger les identités.

Écoutez les meilleurs conseils de spécialistes du secteur sur la protection des données dans le cloud

IBM Security Guardium a obtenu la note « strong positive » (fortement positif) dans 9 catégories sur 9, ce qui en fait un produit leader global.

Milliards d’événements de sécurité détectés chaque jour dans plus de 130 pays

Des nouvelles vulnérabilités comportaient des exploits connus.

Évaluez les vulnérabilités en quelques minutes avec des droits d’accès en lecture seule et un impact minimal, voire nul, sur les performances.

Résolvez les menaces et les vulnérabilités en lien avec les données à l’aide de rapports dynamiques et de recommandations précises.

Passez d’une à plusieurs dizaines de milliers de source de données à travers plusieurs centres de données ou sites géographiques. Prenez en charge les principales plateformes de bases de données et tous les systèmes d’exploitation majeurs, y compris les environnements de big data.

Intégrez ou complétez vos solutions de sécurité existantes, systèmes informatiques et applications comme ServiceNow. Qu’il s’agisse d’attribuer efficacement des tickets ou d’effectuer de nouvelles analyses à la demande, les utilisateurs bénéficient d’un workflow rationalisé et accéléré pour l’analyse et la résolution des vulnérabilités.

Améliorez votre compréhension des dernières vulnérabilités pour les plateformes prises en charge avec des mises à jour automatiques et en temps réel, un récapitulatif des résultats et des recommandations concrètes.

La tarification varie selon votre environnement et votre configuration. Contactez un représentant IBM pour étudier votre modèle de déploiement.

Découvrez plus en détail les exigences du système et les plateformes prises en charge pour Guardium Vulnerability Assessment.

Consultez la documentation produit et les ressources propres à chaque version.

Développez vos connaissances de la solution Guardium en suivant les formations disponibles dans le catalogue de cours.

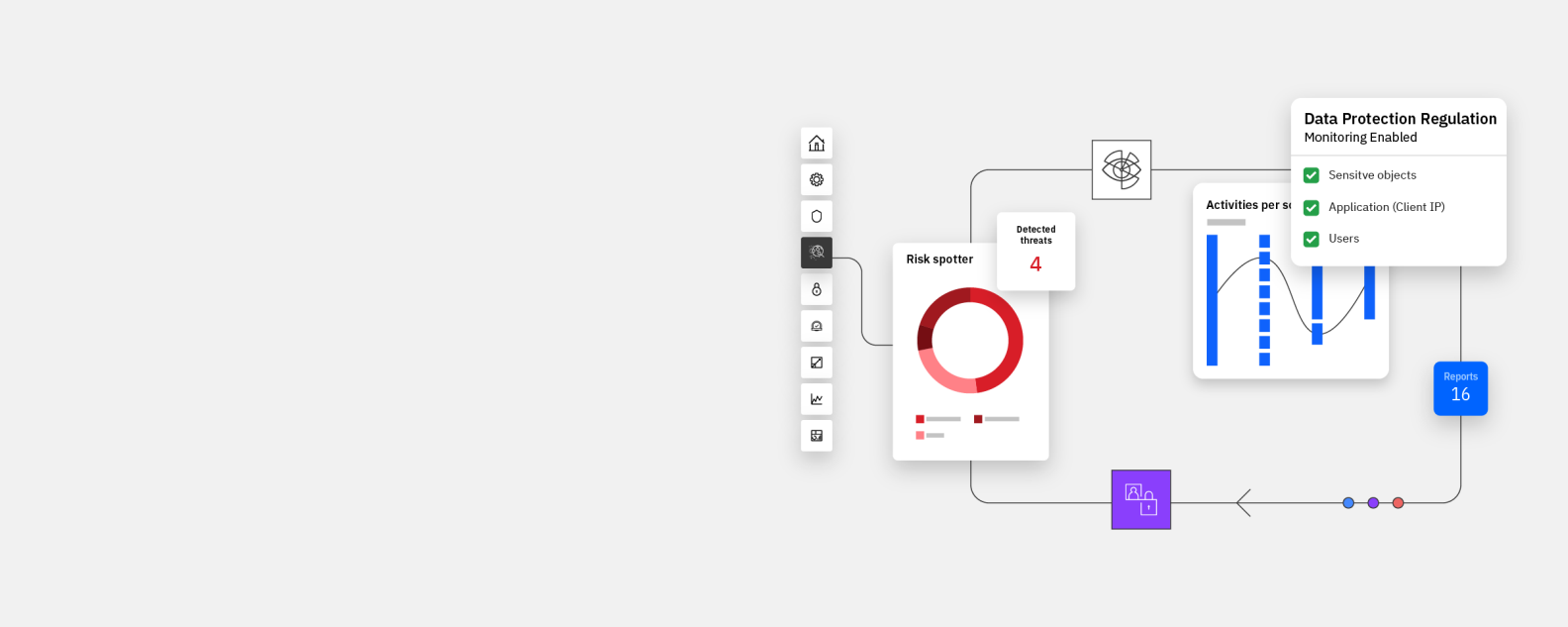

Bénéficiez d’une visibilité centralisée, d’une surveillance, d’une conformité, d’une analyse avancée et d’une flexibilité des sources de données. Simplifiez l’analyse et la sécurité des données.

Vous souhaitez identifier les données cachées et leur circulation entre les applications ? Découvrez les capacités de Data Security Posture Management (DSPM) dans Guardium Insights.

Supervisez l’activité de vos données et accélérez le reporting pour les données, où qu’elles soient stockées. Détectez et classifiez les données et sources de données, suivez l’activité des utilisateurs et répondez aux menaces en temps réel.

Offrez une gestion sécurisée des clés à moindre coût et une plus grande efficacité opérationnelle. Centralisez, simplifiez et automatisez votre processus de gestion des clés de chiffrement.

Activez la détection et la classification de type Zero Trust des données sensibles et réglementées, où qu’elles se trouvent, qu’elles soient structurées ou non, au repos ou en transit.

Chiffrez les données sensibles à toutes les étapes de leur cycle de vie et dans tous les environnements, notamment fichiers, bases de données et applications. Répondez aux réglementations en matière de sécurité et de confidentialité des données et gérez les clés de chiffrement pour vos données basées dans le cloud.