Los cibercriminales buscan víctimas por San Valentín

Si por estas fechas el amor no ha llamado a tu puerta, mira en la carpeta de spam de tu email. IBM X-Force ha observado un aumento general de correos no deseados relacionados con la búsqueda de pareja en Internet, desde el botnet Necurs. Este repunte comenzó a mediados de enero y continúa a medida que se acerca el 14 de febrero, Día de San Valentín.

El botnet Necurs es conocido por sus campañas masivas de spam que, según expertos, podría controlar alrededor de seis millones de bots zombis. Además destacan sus vínculos con bandas de malware que propagan troyanos bancarios, como Dridex y Trickbot, además de los ransonware Locky, Scarab y Jaff. Pero no solo de virus viven los operadores de Necurs, sino que también distribuyen spams para otros intentos de fraude.

En 2017, X-Force ha comprobado cómo Necurs enviaba de forma masiva fraudes de compraventa de acciones, con el objetivo de hacer creer a los receptores que un número de acciones a centavo iban a revalorizarse. Una vez que los usuarios compraban las acciones, y estas efectivamente aumentaban su valor, los estafadores vendían las suyas en el momento en que generaban beneficio. A partir de ahí, las acciones a centavo caían hasta su verdadero valor en el mercado provocando pérdidas a sus compradores. A principios de este año, el botnet Necurs ha estado asimismo ligada a un timo con criptomonedas a gran escala, además del reciente episodio de «estafas románticas», entre otras de sus actividades online en la sombra.

‘Spam’ masivo y de temporada

Una de las principales características del spam por correo electrónico es que se alimenta de tendencias y de la estacionalidad. Así, en el primer trimestre del año se reciben normalmente emails con spams sobre impuestos, mientras que aquellos mensajes con carácter más romántico empiezan a llegar en enero hasta el Día de San Valentín.

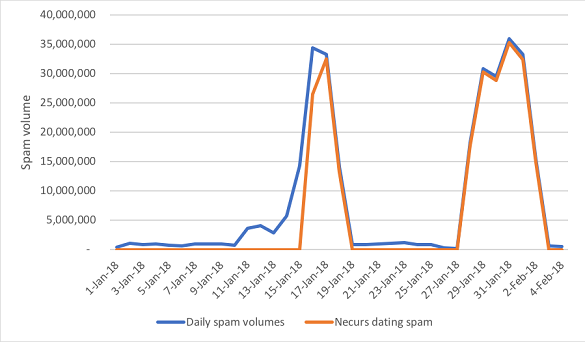

La campaña actual de Necurs ha llegado a más de 230 millones de correos no deseados en cuestión de dos semanas, después de que el botnet lanzara decenas de millones de mensajes en dos grandes ataques. El primero comprendió el periodo entre el 16 de enero y el 18 de enero, y el segundo episodio se produjo entre el 27 de enero y el 3 de febrero.

Correos no deseados, pero bien redactados

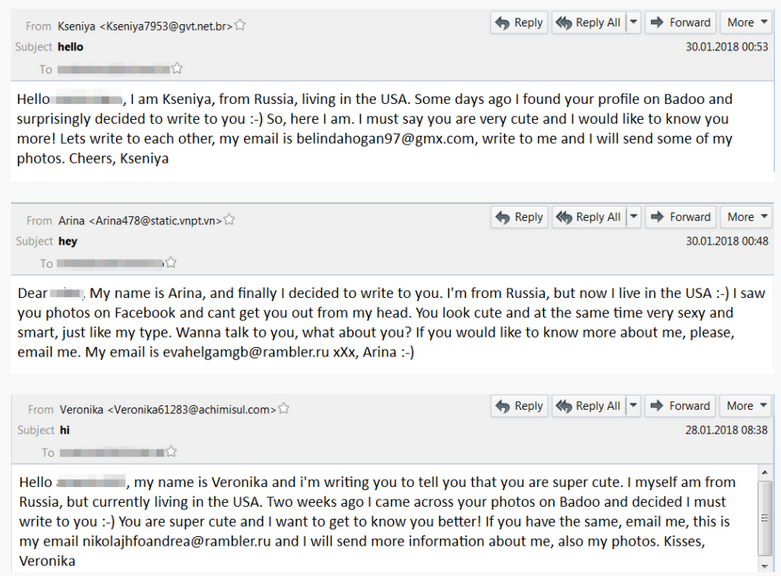

Echando un vistazo a los mensajes enviados, a un ritmo de 30 millones de emails al día, esta campaña lanzaba a sus posibles víctimas unos textos muy breves supuestamente escritos por mujeres rusas residentes en Estados Unidos. Si los spams son conocidos por tener bastantes errores de ortografía y gramática, estos mensajes destacaban en cambio por su buena redacción.

En el email aparecía un correo electrónico con el nombre de la supuesta remitente, quien luego pedía al receptor contactar con ella usando otra dirección que hacía referencia a una persona completamente distinta.

Muchos de estos mensajes mencionaban que el receptor tenía un perfil en Facebook o en Badoo, la red social para encontrar pareja fundada en 2006 por su actual CEO Andrey Andreev, un emprendedor ruso. Precisamente, Badoo es la tercera aplicación de citas más popular en Rusia y, además, tiene un alcance internacional, lo cual explicaría el hecho de que mujeres rusas escribiesen por email a hombres estadounidenses.

Estas estafas y spams con tintes románticos vienen de muy atrás. Muchos de estos emails solo están compuestos por un texto muy básico y poco atrayente para el lector. Sin embargo, cuando se trata de spams, su volumen masivo hace que un pequeño porcentaje de respuestas consiga el objetivo de los estafadores. Quienes están detrás de estas campañas atraen a sus víctimas para que compartan fotos comprometidas y así poder extorsionarles, pedirles dinero para ir a visitarles o infectar sus equipos con un malware.

El poder de Necurs a la hora de hacer ‘spam’

En esta campaña, X-Force ha registrado más de 230 millones de emails no deseados sobre citas del botnet Necurs, saca a la luz su capacidad para distribuir grandes cantidades de correo basura.

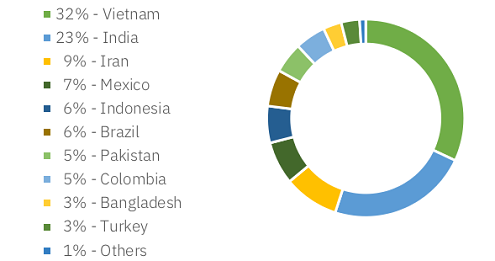

El spam se envió desde aproximadamente 950.000 direcciones IP diferentes. El principal remitente en la lista de direcciones IP era una alojada a través de un ISP con sede en Pakistán. Esa dirección IP (103.255.5.117) había sido reportada por spams unas 655 veces, en el momento en que se escribió este artículo, y actualmente está clasificada en cuestión de riesgos con un 10 sobre 10, según IBM X-Force Exchange.

Los remitentes procedían en la mayoría de los casos de Vietnam e India, con un 55% de las direcciones de IP durante la campaña.

Conviene destacar que estos ciberdelincuentes movilizan siempre sus recursos de forma aleatoria, así como las direcciones IP de origen, y no se usan en siguientes campañas para evitar listas negras y bloqueos.

Después del reciente derribo del botnet Andromeda, y anteriormente de Avalanche, Necurs es probablemente el mayor distribuidor al servicio de cibercriminales en este momento. La investigación y monitorización de X-Force en torno a la actividad de Necurs demuestra que su consolidada posición en el mundo del cibercrimen atrae tanto a bandas de élite como a ciberdelincuentes más inferiores entre sus operadores a la hora de distribuir sus malware y estafas.

Di no al ‘spam’

Los operadores de Necurs y otros botnets tienen un único objetivo en mente: que sus mensajes de spam lleguen al correo de los usuarios sin ser filtrados o bloqueados. Los botnets varían a menudo su metodología para que su «negocio» siga en funcionamiento: cambian los tipos de spam, la forma de ocultarlos en diferentes tipos de archivos y otras estrategias de ataque. Esto hace que Necurs encuentre la forma de llegar a los correos electrónicos de consumidores y empleados. La mejor manera de impedir estos emails es mediante la formación y sensibilización de los usuarios en relación a este tipo de correos maliciosos que nunca se deben abrir o responder.

Consulta aquí algunos consejos de IBM Security para evitar caer en https://securityintelligence.com/mitigating-malware-modern-mobile-world/

– Artículo original escrito por Limor Kessen, IBM Executive Security Advisor. Coautores: Dirk Harz y Johannes Noll.