セキュリティー・インテリジェンス

パスワード認証だけで大丈夫?認証方式の選び方

2018-09-10

カテゴリー セキュリティー・インテリジェンス

記事をシェアする:

セキュリティーにおいて「ひと」=ユーザが最大の脆弱点であるとはよく言われることですが、「ひと」とシステムの接点となるのが認証システムです。弊社レポート「IDの未来」でも書かれているように、技術の進歩やユーザ意識の変化に伴いID/パスワードだけでなく、徐々にFIDO (Fast IDentity Online)による生体認証、ドングル認証、メールやSMSを利用したワンタイム・パスワード等のより強固な認証方式が採用され始めています。

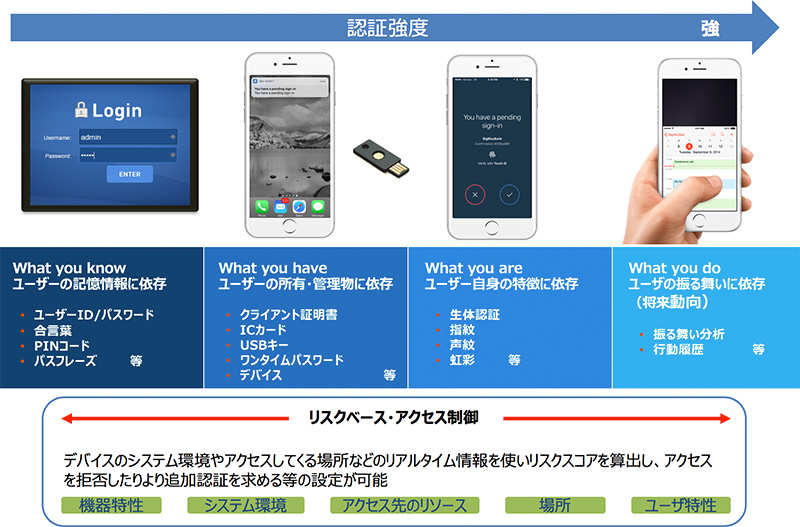

一般に認証方式は、What you know(何を知っているか)、 What you have (何を持っているか)、 What you are (あなたが何であるか)に分類され、順にセキュリティー強度は上がっていくと言われています。What you knowで多く使われているID/パスワード認証はシンプルではありますが、パスワードそのものの詐取だけでなく、類推しやすいパスワードや使い回しによる漏洩のリスクがつきまといます。一方で、What you have / What you are においては、認証デバイスの配布や管理、生体情報の登録など、運用面での負担が発生するケースもあり得ます。最近では更に、What you do(何をしたか)が追加され、ユーザ操作の癖(例:マウスの動き、タッチ・スクリーン操作)を分析し、なりすましによる不正アクセスのリスク評価も可能となりつつあります。IBMではインターネット・バンキングを対象としたコグニティブ技術の活用による行動バイオメトリクス・ソリューション を提供しています。

図1. 認証方式の種類と強度

多様な技術が実装可能となっている中で、最適な認証方式はどう選択すればいいのでしょうか?以下にポイントをまとめました。

- アクセス先システムのセキュリティー要件を満たす強度か

認証強度はアクセス先のサービスやデータのセキュリティー要件に従って選定される必要があります。例えば、単なる情報閲覧であればID/パスワード、オンライン決済や個人情報の登録/更新時には生体認証を要求する、といったアクセス先の機密レベルに応じた実装も有効です。 - ユーザ・ライフサイクル管理/一時貸与等含め運用可能か

What you have で例示したUSBキーやICカードなどを認証に使用する場合、どう配布し廃棄するかだけでなく、一時貸与や緊急対応も検討する必要があります。例えば社内システムにアクセスするためのICカードを忘れて出張に出てしまったような場合、出張中ずっとシステムが使えない状態にするのか、代替策を提供するのかがこれにあたります。メール/SMSベースのワンタイム・パスワードは物理的なものの配布がないため、比較的運用しやすいと言えますが、一方で本人確認のルールを事前に決めておく必要があります。 - 端末への導入容易性

社内システムであれば端末の標準化もできますが、例えばB to Bやコンシューマ向けシステムの場合は、OSの種類やバージョンも多岐にわたります。カード・リーダや専用の読み取りソフトウェアが必要な方式は採用できないケースもあり得ますので、制約事項として考慮する必要があります。 - ユーザ操作性

USBキーの抜き差し、ワンタイム・パスワードの入力など、ユーザ自身がどこまで複雑な操作を許容できるかによって、利便性とセキュリティーのバランスをとる必要があります。例えばモバイル・デバイスでの生体認証は比較的慣れた操作であるため、ユーザの負担は少ないと思われますし、デバイスのシリアル番号を自動的に読み取りユーザIDと紐づけて認証をさせるような仕組みであれば、ユーザに意識させることなく二要素認証を組み込むことも可能です。

当然のことですが、これらの高度認証方式はサービスごとに個別実装するとコストも高く運用も複雑になりがちなので、認証の実行点を集約することが前提となります。

またセキュリティーを強化する一方で、運用負荷やユーザへの負担が発生するケースもあるため、単純に全システムに実装できるとは限りません。ユーザへの負担を抑えつつ適切なセキュリティー強度を担保する手法として、最近多く採用されているのがリスクベース認証です。これは端末環境やアクセス先リソース等によってリスク・スコアを判定し、必要なときだけ追加認証を要求する仕組みで、例えば社内ネットワークからのアクセスであればID/パスワードのみ、同じユーザであっても社外からインターネット経由でアクセスする場合は追加でワンタイム・パスワードを必須とする、などリスク・レベルによる認証強化が可能となります。

図2.リスクベース認証 適用例

モバイル/クラウド活用が進む中、高度認証方式を組み込むことでセキュリティーを担保しつつ様々ビジネス・ニーズに対応する仕組みを検討されませんか?

丹羽奈津子

セキュリティー・アーキテクト。IBM セキュリティー事業本部にて、セキュリティー・ソリューションのテクニカル・セールスを担当。

大規模言語モデル(LLM)の隠れたリスク:催眠術をかけられたAIの実状

この記事は英語版 Security Intelligenceブログ「Unmasking hypnotized AI: The hidden risks of large language models」(2023年8月8 […]

IBM Security Trusteer Rapport (ラポート)のダウンロードおよび購入を騙る不審サイトにご注意ください

架空の団体から贈与金を受け取れる等のフィッシング・メールが届き、メール本文に記載されたリンクをクリックすると不正サイトへ誘導され、金銭を安全に受け取るためと称して IBM Security Trusteer Rappor […]

ゼロトラスト・セキュリティーの実現に向けたSASE導入ポイント

1. はじめに Tokyo2020に向けて一部の企業がリモートワークを推進してきましたが、2020年初頭からCOVID-19の流行によりテレワークのニーズが急速に高まったのは記憶に新しいと思います。 またそ […]