ネットワーク&エンドポイント

DXとニューノーマル時代に即したセキュリティー・アーキテクチャー「SASE」とは?

2020-07-15

カテゴリー インフラストラクチャー保護 | ネットワーク&エンドポイント

記事をシェアする:

理想的なセキュリティー・アーキテクチャー「SASE」の構成とそのメリットとは

企業のクラウドサービスを利用したデジタル・トランスフォーメーション(DX)に加え、2020年初頭からのCOVID-19回避のためのテレワークが加速的に進み、もはやテレワークは一部の人だけの働き方ではなく、働き方の1つの選択肢として世間でも認知されるようになりました。

その中でDXとニューノーマル環境での安全な働き方、業務の進め方の変革がさらに求められています。

DXとテレワークが急速に推進されるにつれ、拠点のVPNのひっ迫、オンプレ機器や回線のキャパシティー不足など様々な問題が露見してきました。その結果、ユーザーの生産性向上のためセキュリティーが後手に回ってしまっている状況が発生しており、セキュリティーにおける早急な対応が求められています。

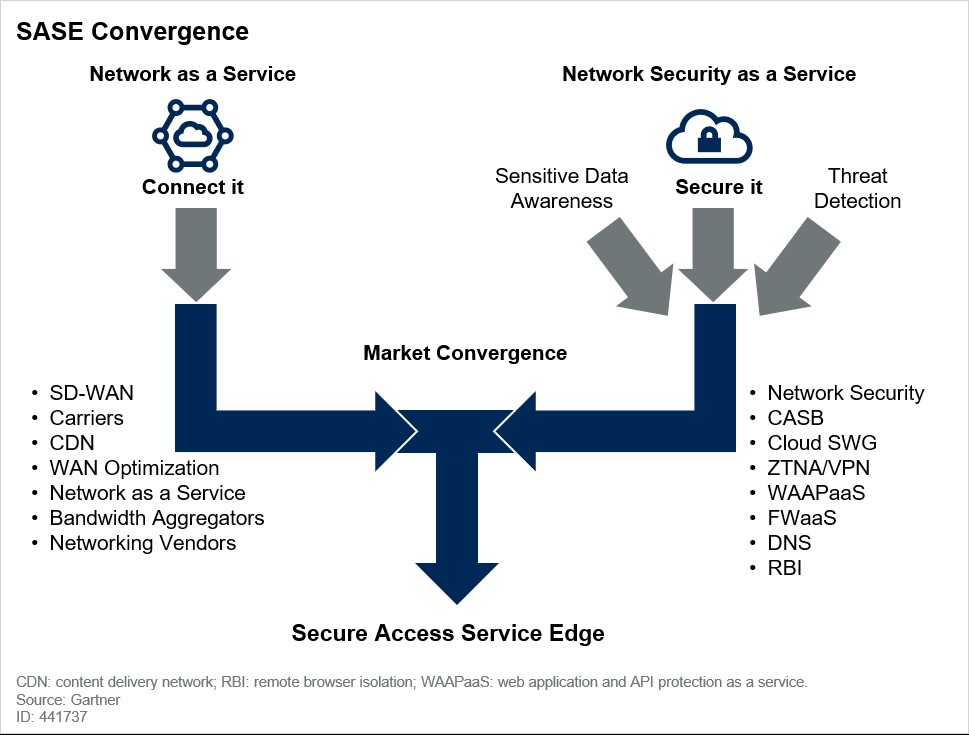

DXとニューノーマル時代の即したアーキテクチャーが求められている中、Gartnerは、“The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019”で新しいセキュリティー・アーキテクチャー「Secure Access Service Edge(SASE)」について言及しています。

本稿では、SASEアーキテクトとは?さらに、SASEを採用した際の得られるメリット、IBMのSASEに対する取り組みについてご説明したいと思います。

<図1>SASEの概要:Gartner, “The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019” より

SASEが生まれた背景:従来のネットワーク・モデルとその限界について

SASEという概念が生まれた背景ですが、クラウドシフト・働き方改革等による従来のネットワーク・セキュリティー・モデルでは対応できなくなり、新しいネットワーク・セキュリティー・アーキテクチャーが求められていることが理由になっています。

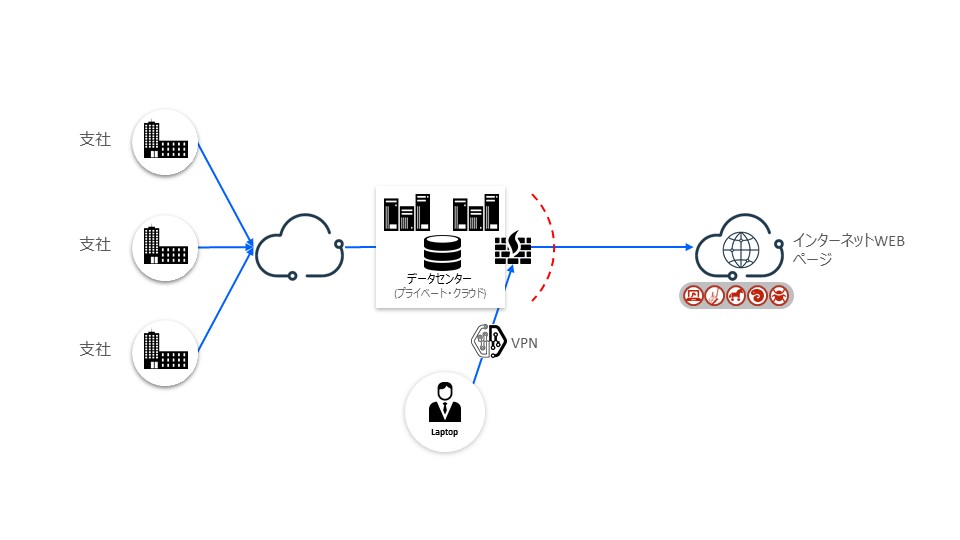

従来のセキュリティー・アーキテクトでは、「社内は安全、社外は悪」というデータセンター主体のハブアンドスポークのトポロジーで、セキュリティーはデータセンターにオンプレミスのファイヤーウォール/Proxy/IPSなどを設置してインターネットの境界で防御するという構成でした。

<図2>従来のセキュリティー構成

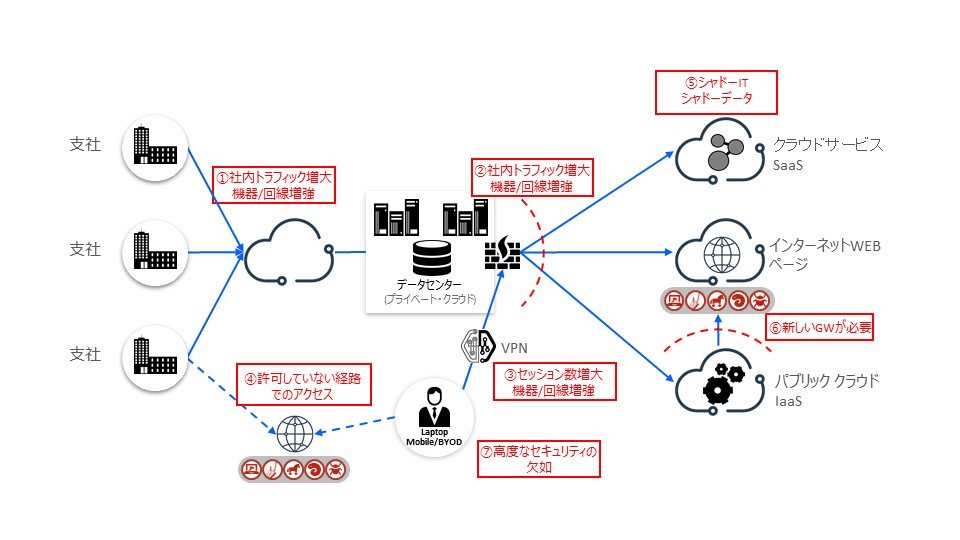

ただ、クラウドシフトやデジタル・トランスフォーメーションによるSaaS利用の加速、働き方改革及びCOVID-19によるテレワークの急務対応などにおいて様々な問題点が発生しており、従来のアーキテクチャーでは対応できないインフラ利用モデルに変化しています。

現在の問題点を列挙すると・・・

- SaaSトラフィック増による社内WAN回線ひっ迫、回線増強によるコスト増

- SaaSトラフィック/SSLトラフィック増によるファイヤーウォール/Proxy性能限界、機器増強によるコスト増

- テレワーク人口とモバイルデバイス急増によるVPN性能限界とデータセンターのインターネット回線パフォーマンス低下によるユーザビリティー及び生産性の低下

- 上記ユーザビリティー及び生産性低下に起因する許可されていないインターネット回線利用(特に海外拠点では、拠点にインターネット回線を敷設してしまうケースも散見されています)

- ユーザーがクラウドサービスに直接アクセスすることによるシャドーIT、シャドーデータの増加、企業ガバナンスとの不一致

- AWS/Azure/GCP/IBM Cloud等のIaaS環境促進による新しいネットワーク・ゲートウェイの必要性

- セキュリティーが考慮されていないテレワーク・ソリューションの利用により、リモートワーカーが攻撃、最終的に社内への侵入を許してしまう

<図3>従来のセキュリティー構成における問題点

SASEという新しいアーキテクチャが生まれた背景をGartnerは、

“データセンター主体で構成されているレガシーのネットワークやセキュリティはもはや時代遅れであり、企業のデジタルトランスフォーメーションの妨げになる要因となっている”

としています (脚注1)。

SASEとは

これらの問題点を解決するべくSASEという新しいネットワーク・セキュリティー・アーキテクチャーが生まれました。

前述のユーザーのネットワーク利用の変化に伴う問題点は、セキュリティー視点からの問題点だけではなくネットワーク性能・キャパシティー・ユーザビリティー・従業員の生産性というネットワーク視点からの問題点も含まれていることがわかるかと思います。

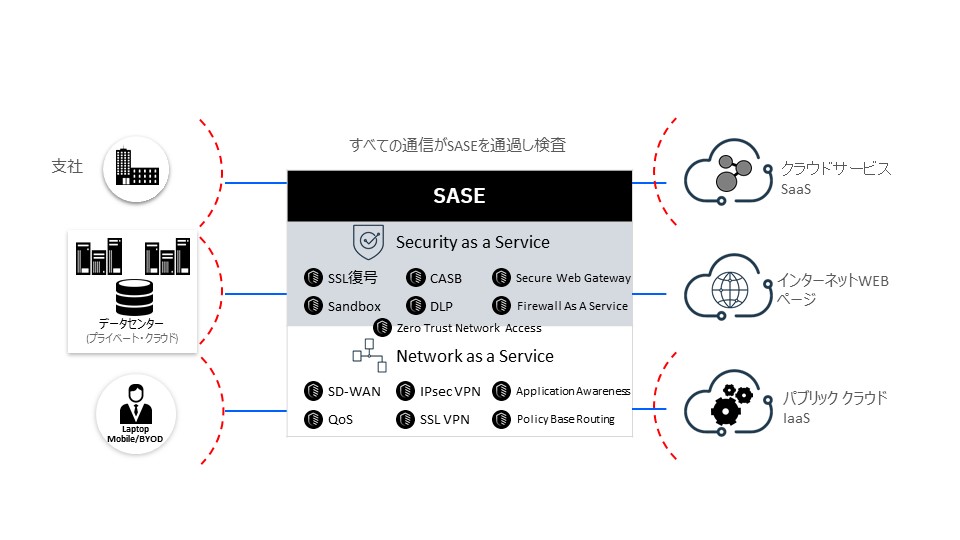

SASE(セキュア アクセス サービス エッジ)アーキテクチャーは、ネットワークとセキュリティーの機能をクラウド・サービスとして一括して提供するものであり、ユーザーや支社本社・デバイス・アプリケーション・IoTデバイス・エッジコンピューティングなどのすべてのエンティティーは、その場所に関わらずSASEに接続されます。

SASEに接続することにより、すべてのトラフィックの検査・可視化・制御を行うことが可能になり、且つ従業員の生産性向上とセキュリティー強化を実現できる柔軟性と可用性を備えたアーキテクチャーです。

SASEアーキテクチャーを採用することで、たとえ営業担当者が車の中で業務を行ったとしても、まるで事業所内で業務を行っているのと同じユーザビリティーとセキュリティーを提供することができます。

ガートナーも“デジタル・トランスフォーメーションによりネットワークやセキュリティーに注力すべきポイントはもはやデータセンターではなく、ポリシーをベースとしたユーザーやユーザーのデバイスにシフトしています。”と述べています(脚注2)。

SASEアーキテクチャーにおいてもデータセンターはなくなることはありませんが、アーキテクチャーの中心ではありません。

また、ガートナーは同リサーチの中で、“SASEでのセッション監視で実施できる通信のリスク・アセスメントやユーザー行動分析(UEBA)により、同じくGartnerが提唱するCARTA(Continuous Adaptive Risk and Trust Assessment)というフレームワークにも対応できます。過度のリスクが検出された場合には、アラートを発する機能だけでも最低限提供する必要があります。また、SIEMツールとの統合は標準で実施されるべきです”とも述べています(脚注3)。

SASEを活用することで得られるメリット

IBMではお客様に理想的なSASEアーキテクチャーに基づくソリューションを提供しており、これを活用することで前述した問題点も以下のように解決できるものと考えています。

<図4>SASE活用のメリット

1.社内WAN回線ひっ迫、回線増強によるコスト増

- 拠点からインターネットへ直接アクセスさせることで、SASEによりセキュリティーも強化しつつ、拠点から低遅延でクラウドサービスへのアクセスを実現。生産性向上を図れます。

- WAN社内回線の帯域利用は必要最小限にとどめることができるため、回線コストの最適化も望めます。

2.ファイヤーウォール/Proxy性能限界、機器増強によるコスト増

- データセンター集約型からSASEモデルへ移行するため、データセンター内の機器は最小限に抑制。機器の維持交換コストの最適化も望めます。

- ユーザーや拠点の増加によるキャパシティー・プランニングから脱却でき、運用リソースをよりセキュリティー・ポリシーやインシデント対応に割り当てることができます。

3.テレワーク人口増加によるVPN機器限界

- クラウド・プラットフォームであるSASEにリモートユーザーを集約することで、パンデミックやBCPなどの緊急事態時などの急激なリモートユーザー増加も柔軟に吸収することができます。

- またリモートユーザーのインターネット・アクセスはデータセンターを経由させないため、データセンターのインターネット回線の利用も必要最小限に抑えることができます。

4.許可されていないインターネット回線利用

- ユーザーや拠点をSASEに集約させるため、セキュアにインターネットや企業内アクセスを許可制御することができます。

- ユーザーや拠点は低遅延でインターネット・アクセスすることができるため、ユーザビリティー低下や生産性低下などを抑制させることができます

5.シャドーIT、シャドーデータの増加、企業ガバナンスの不一致

- トラフィックを集約することで「誰がどのようなSaaSをどれくらい使用しているのか、そのSaaSの安全性は高いのか」などすべて可視化して、シャドーIT・シャドーデータを抑制します。

- SASEに集約することで全世界のネットワーク・ポリシーを集約し企業ガバナンスを強化することができます。

6.IaaS環境など新しいネットワーク・ゲートウェイの必要性

- SASEはIaaSのネットワーク・ゲートウェイとしても利用できますため、新しいインフラ・プラットフォームが構築されても、他の拠点と同じレベルのセキュリティーを容易に構築することができます。

7.セキュリティーがおざなりになったテレワーク対応

- テレワーク環境でも事業所内と同じセキュリティーレベルを保ちながら安全に社内リソースへアクセスさせることができます。

- またリモートユーザーの状態(Windowsのパッチ当て状況など)によって社内にアクセスさせないというゼロトロラストの原則でユーザーのアクセスを制御することができます。

まとめ

クラウド推進やCOVID-19によるテレワーク急増などにより企業ネットワークとネットワーク・セキュリティーは変革を求められています。

IBM Securityでは、SASEの導入にあたって適切なユーザーが、適切なデバイスを利用し、適切なデータへ、適切なポリシーに基づいたアクセスを実現するためのご支援を提供します。導入前のセキュリティー・アセスメントや既存環境との親和性調査など、SASEの利用に向けた導入コンサルティング〜構築支援から、各種SASEソリューションのご提供までトータルでお客様環境のセキュリティー対策実現に向けてご支援いたします。

脚注1: Gartner, “The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019,” Original: The legacy “data center as the center of the universe” network and network security architecture is obsolete and has become an inhibitor to the needs of digital business.

脚注2: Gartner, “The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019,” Original: Digital business transformation inverts network and security service design patterns, shifting the focal point to the identity of the user and/or device —not the data center.

脚注3: Gartner, “The Future of Network Security Is in the Cloud, Neil MacDonald et al., 30 August 2019,” Original: Following Gartner’s CARTA strategic approach, SASE-brokered sessions should be continuously monitored for excessive risk and anomalies using embedded UEBA. If excessive risk is detected, the ability to raise an alert should be provided at a minimum. Integration with the enterprise security information and event management (SIEM) tool should be standard.

【関連情報】

【お問い合わせ】

日本アイ・ビー・エム株式会社 セキュリティー事業本部 コンサルティング&システム・インテグレーションシニア・セキュリティ・アーキテクト柳瀬 雅也まで、メールにてお問い合わせください。

【著者情報】

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

シニア・セキュリティ・アーキテクト

AWS SAA/SAP/SCS

2000年よりネットワークエンジニアとして活動後、サイバーセキュリティー業務に従事。大手国内キャリア、アジア大手キャリア、セキュリティソフトウェアベンダを経て、2020年に日本アイ・ビー・エム株式会社に入社。インフラ・エンドポイントセキュリティソリューションを中心に様々な業界のセキュリティーソリューションサービスの提案活動/導入業務に携わる。

事業責任者

小川 真毅

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

理事/パートナー

CISSP CISA CISM CBCI PMP MBA

【事例】大手商業銀行、IBM X-Force Redの侵入テストを採用し、犯罪組織の手法を特定

IBM X-Force Red の侵入テストが、犯罪組織によるATM からの現金の盗難方法の特定に貢献 この銀行は、自社の広範なネットワーク内のATM にセキュリティー侵害が発生していることを検知した際に、IBM X-F […]

ICS関連プロセスを停止できるランサムウェア EKANS

セキュリティーの研究者は、EKANSランサムウェアが組織の産業用制御システム(ICS)に関連するプロセスを停止する能力を持っていることを確認しました。 Dragos はその分析で、EKANSランサムウェアがまず被害者のマ […]

脆弱性診断を着実に進めるためのガイド

脆弱性診断をどのように進めればいいのか、よくわからないと感じているセキュリティー担当者もいることでしょう。特に自動的に作成されたレポートをもとに脆弱性を診断する必要がある場合、そう思う担当者がいても不思議で […]